Dateisystemzugriffe

Wollen Sie auf Computern oder Dateiservern den Zugriff auf Dateien oder Programme überwachen, können Sie das ebenfalls über Richtlinien tun. Öffnen Sie die lokale oder Gruppenrichtlinie für den Computer, und navigieren Sie anschließend zu

»Computerkonfiguration/Windows-Einstellungen/Sicherheitseinstellungen/Lokale Richtlinien/Überwachungsrichtlinien«

. Die Überwachung der Zugriffe auf das Dateisystem aktivieren Sie über

»Objektzugriffsversuche überwachen«

. Nach der Aktivierung müssen Sie noch auswählen, ob erfolgreiche und/oder fehlgeschlagene Zugriffsversuche protokolliert werden.

Nachdem Sie die Überwachung aktiviert haben, müssen Sie die eigentliche Überwachung für die entsprechenden Dateien und Verzeichnissen aktivieren. Öffnen Sie dazu die Eigenschaften des Objekts, also des Verzeichnisses mit den Daten, und wählen Sie auf der Registerkarte

»Sicherheit«

die Schaltfläche

»Erweitert«

. Auf der Registerkarte

»Überwachung«

sehen Sie, welche Operationen protokolliert werden. Damit Sie die bei der Überwachung anfallenden Protokolldaten sinnvoll bearbeiten können, sollten Sie von diesem Filter Gebrauch machen und nur das Nötigste protokollieren.

Über

»Hinzufügen«

legen Sie die Überwachung fest. Wie bei den NTFS-Berechtigungen gilt auch hier das Prinzip der Vererbung, das Sie bei Bedarf ausschalten können. Nachdem Sie

»Hinzufügen«

gewählt haben, können Sie über

»Ändern«

den zu überwachenden Benutzer oder die Gruppe auswählen. Wie bei der Vergabe spezieller NTFS-Berechtigungen können Sie angeben, inwieweit sich diese Einstellungen auf untergeordnete Objekte und Verzeichnisse auswirken. Wählen Sie anschließend im Feld

»Zugriff«

aus, welche Zugriffe protokolliert werden sollen und ob Sie erfolgreiche oder fehlgeschlagene Zugriffe protokollieren wollen.

Die Protokollierung der Überwachung erfolgt in der Ereignisanzeige. Starten Sie die Verwaltungskonsole über

»eventvwr.msc«

. In der Ereignisanzeige finden Sie die protokollierten Zugriffsversuche im

»Sicherheitsprotokoll«

. Die mit einem Schlüssel gekennzeichneten Einträge stehen für erfolgreiche Zugriffe, während ein Schloss für fehlgeschlagene Zugriffe steht. Genauere Informationen zu einem Eintrag bekommen Sie, wenn Sie ihn öffnen. Ein einzelner Zugriff erzeugt eine ganze Reihe von Einträgen im Sicherheitsprotokoll.

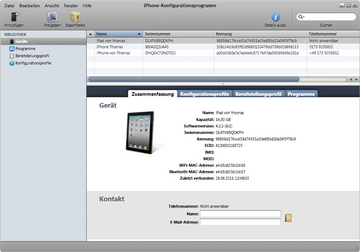

iPhone-Konfiguration

Auch Anwendungen auf Smartphones, wie zum Beispiel iPhones, lassen sich mit Applocker sperren. Durch das ohnehin sehr restriktive System können Unternehmen Anwendungen und die Installation von Apps zuverlässig verhindern. Zusammen mit Activesync-Richtlinien in Exchange Server 2007/2010 können Administratoren mit dem iPhone-Konfigurationsprogramm iOS-Geräte konfigurieren. Den Umgang mit dem Tool, sowie Hinweise zur Bereitstellung erklärt Apple auf einer eigenen Seite, auf der auch das iPhone-Konfigurationsprogramm zur Verfügung steht [5] .

Mit dem Konfigurationsprogramm erstellen Administratoren verschiedene Profile, die Einstellungen enthalten. Bei den Profilen handelt es sich um XML-Dateien, die die Einstellungen des iPhone festlegen. Die Profile enthalten Einstellungen, die Anwender normalerweise direkt im iPhone vorgeben. Die Konfiguration erfolgt über eine grafische Oberfläche. Einstellungen, die Administratoren über ein Konfigurationsprofil vorgeben, lassen sich auf dem iPhone/iPad nicht mehr manuell anpassen.

Mit dem Tool lassen sich auch einzelne Bereich im iPhone und installierte Apps deaktivieren und ausblenden. Dazu können Administratoren etwa Programm-Icons auf den Endgeräten ausblenden und auf diese Weise zum Beispiel das Installieren von Apps über den App-Store verhindern. Im Bereich

»Einschränkungen«

sind alle Einstellungen zu finden, die verschiedene Bereiche auf den Endgeräten deaktivieren können.

Einschränkungen und Einstellungen lassen sich in getrennten Profilen oder in einem gemeinsamen Profil konfigurieren. Einschränkungen geben Sie wie alle anderen Einstellungen als Konfigurationsprofil weiter. Die Erstellung von Profilen geschieht über den Menüpunkt

»Konfigurationsprofile«

. Über einen Klick auf

»Neu«

erstellt das Konfigurationsprogramm das Profil. Im oberen Bereich

»Allgemein«

vergeben Administratoren einen Namen für das Profil, eine Kennung und eine Beschreibung fest und klicken sich anschließend durch die verschiedenen Einstellungen. Interessant für große Unternehmen ist vor allem die Möglichkeit, Exchange-Einstellungen, Zertifikate und die Anbindung an WLANs zu konfigurieren.

(ofr)

Infos

- Applocker-Richtlinien: http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=13431

- Technet-Anleitungen: http://technet.microsoft.com/de-de/library/dd723686(WS.10).aspx

- Applocker-Video: http://www.windowsecurity.com/articles/Video-AppLocker-Tips-Tricks.html

- SDMSoftware: http://www.sdmsoftware.com/freeware

- iPhone-Konfigurationsprogramm: http://www.apple.com/de/support/iphone/enterprise