Stopp, Kontrolle!

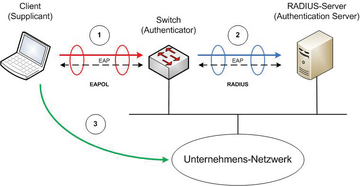

Der Standard IEEE 802.1X dient zur Authentifizierung und Autorisierung in Netzwerken [1] ( Abbildung 3 ). Im Zusammenspiel mit NAP kann er die NAP-Richtlinien durchsetzen, sodass nur konforme Clients uneingeschränkten Zugriff auf das Netzwerk erhalten. Auch hier gibt es wiederum spezielle Bezeichnungen: Der Client tritt als Supplicant (wörtlich: Bittsteller) auf und verbindet sich mit dem Authenticator in Form des Switches. Dieser leitet die Zugriffsanforderung an einen Authentication Server (in der Regel ein RADIUS-Server) weiter. Der RADIUS-Server überprüft die empfangenen Informationen und übermittelt dem Switch, ob und in welcher Art der Client Zugriff erhalten darf.

Abbildung 3: Der Standard IEEE 802.1X dient zur Authentifizierung und Autorisierung in Netzwerken und wird bei NAP zur Durchsetzung der Richtlinien verwendet.

Abbildung 3: Der Standard IEEE 802.1X dient zur Authentifizierung und Autorisierung in Netzwerken und wird bei NAP zur Durchsetzung der Richtlinien verwendet.

Supplicant und Authenticator kommunizieren über das Extensible Authentication Protocol (EAP), das hier in der Form von EAPOL (EAP over LAN) zum Einsatz kommt. Authenticator und Authentication Server verwenden das RADIUS-Protokoll, über das die EAP-Informationen zwischen Supplicant und Authentication Server ausgetauscht werden – der Authenticator ist für diese Kommunikation also nur ein Relay. Hierbei kann sich übrigens auch der Authentication Server per Zertifikat dem Supplicant gegenüber ausweisen.

Vereinfacht entsprechen die Begriffe von NAP denjenigen von 802.1X in etwa folgendermaßen:

- Supplicant = NAP-Agent (Client)

- Authenticator = Erzwingungspunkt (Switch)

- Authentication Server = RADIUS-Server = NPS

Dabei ist stets zu beachten, dass NAP mit 802.1X nur eine der möglichen Ausprägungen des Zugriffsschutzes ist. In anderen Szenarien (zum Beispiel NAP mit DHCP) ist die Terminologie eine andere.

Die Guten ins Töpfchen …

Die Unterscheidung zwischen kompatiblen und nicht kompatiblen Clients findet bei 802.1X-fähigen Switchen in der Regel über die VLAN-Zuordnung statt. Ein VLAN (Virtual LAN) ist ein logisch abgegrenztes Teilnetz innerhalb eines Switches oder eines kompletten Netzwerks. VLANs sind voneinander getrennt und können nur über Router oder Firewalls miteinander kommunizieren. Das ermöglicht eine Steuerung der Kommunikation. Das VLAN für kompatible Clients stellt einen Zugang zum Unternehmensnetzwerk bereit, während das VLAN für nicht kompatible Clients lediglich Zugriff auf die im isolierten Bereich befindlichen Wartungsserver zulässt. Dies ermöglicht dem Client, seinen Integritätsstatus wiederherzustellen, um anschließend nach einer neuen Prüfung in das Produktivnetzwerk zu gelangen. Die Aushandlungsanforderungen werden automatisch gesendet. Damit der Switch weiß, welches VLAN er dem Client-Port zuweisen muss, übermittelt der RADIUS-Server die entsprechenden Informationen. Die Konfiguration hierzu ist standardisiert, aber nicht ganz trivial. Details hierzu weiter unten.