Remote-Zugriff mit dem Endian-Switchboard

Sichere Fernsteuerung

Die Steuerung und Fernwartung von Industrieanlagen wie Windparks, Kraftwerken oder Produktionsmaschinen über das Internet ist eine seit Jahren etablierte Praxis mit hohen Zuwachsraten. Das ist kein Wunder, denn so lassen sich Anlagen effizient und vor allem kostengünstig vom Hersteller warten. Doch spätestens seit des erfolgreichen Angriffs von "Stuxnet" auf die Steuerungstechnik der iranischen Urananreicherungsanlage in Natanz sollten Verantwortliche stets ein wachsames Auge auf die Sicherheit haben.

SCADA

Für die Überwachung, Steuerung und Optimierung technischer Prozesse mit IT-Unterstützung hat sich der Begriff SCADA (Supervisory Control and Data Acquisition) inzwischen fest etabliert. Beschrieben wird damit in erster Linie ein Netzleitsystem für das Sammeln und Analysieren von Echtzeitdaten in Industrieanlagen. Egal ob beim Energieerzeuger, der Wasseraufbereitung, Smart Grid oder PKW-Produktion – praktisch kein Industriezweig kommt heute mehr ohne derartige Systeme aus.

Neben ihrer Funktion als Datensammler bieten SCADA-Systeme in der Regel auch eine Fernwartungsschnittstelle. Sie erlaubt es Administratoren mit entsprechender Software, zum Beispiel Siemens STEP 7, über (IP-)Netzwerke auf Industriesteuerungen und Automatisierungssysteme wie etwa Simatic S7 zuzugreifen. Selbstverständlich müssen Zugriffe, die derart weitreichende Manipulationsmöglichkeiten gestatten, entsprechend abgesichert werden. Denn schließlich sind hier unter Umständen Gesundheit und Leben von Personen in Gefahr, beispielsweise wenn ein Industrieroboter eine mechanische Bewegung ausführt, solange sich ein Mensch im Gefahrenbereich aufhält. Dass es mit der Absicherung von Industriesteuerungen in der Praxis aber nicht sehr weit her ist, belegen zahlreiche Beispiele.

So veröffentlichte beispielsweise das Research-Team (Project Basecamp) des auf SCADA-Sicherheit spezialisierten amerikanischen Beratungsunternehmens "Digital Bond" im Rahmen des alljährlichen SCADA Security Scientific Symposium – kurz S4 – eine schier unüberschaubare Anzahl von Sicherheitslücken in verschiedenen Industriesteuerungen [1] . Korrespondierend zu den Sicherheitslücken in den Produkten so prominenter Hersteller wie General Electric, Schneider Electric und RA Allen-Bradley stellt Project Basecamp unter [2] auch gleich den Link zu passenden Metasploit-Modulen zur Verfügung, mit denen sich diese Lücken ausnutzen lassen.

Der menschliche Faktor

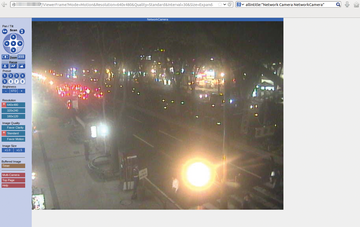

Doch nicht immer sind Sicherheitslücken in den Produkten das Problem, sondern die Menschen, die diese Produkte einsetzen. So lassen sich mit einer entsprechend formulierten Google-Suchanfrage ("Google Hacking") unschwer Systeme im Internet aufspüren, für deren Nutzung es überhaupt keiner Authentifizierung bedarf. Populärstes Beispiel sind IP-Kameras. Deren Videostreams kann man häufig ohne Authentifizierung aus dem Internet abrufen, manche lassen sich sogar vollständig steuern. Dazu sucht man mit dem

»inurl«

- oder

»intitle«

-Parameter in Google einfach nach typischen Begriffen, die die Web-Interfaces der Kameras verwenden, zum Beispiel

»Live View«

,

»Axis«

oder

»video server«

(

Abbildung 1

). Hier ein paar Beispiele:

allintitle:"Network Camera NetworkCamera" inurl:/view.shtml intitle:axis intitle:"video server" intitle:liveapplet

Abbildung 1: Bereits über eine Google-Suche lassen sich viele Geräte aufspüren, die mit dem Internet verbunden sind, zum Beispiel Überwachungskameras.

Abbildung 1: Bereits über eine Google-Suche lassen sich viele Geräte aufspüren, die mit dem Internet verbunden sind, zum Beispiel Überwachungskameras.

Kritisch oder gar gefährlich kann es werden, wenn derartige Nachlässigkeiten in Kombination mit Sicherheitslücken in der Steuerung von Anlagen – nicht nur im Industrieumfeld – auftreten. So wurde im Frühjahr dieses Jahres beispielsweise bekannt, dass zahlreiche Heizungsanlagen vom Typ ecoPower 1.0 des Herstellers Vaillant über das Internet dem Missbrauch offen stehen. Diese Heizungsanlagen können vom Besitzer über eine iPad-App oder über ein Web-Interface gesteuert werden, zum Beispiel um die Temperatureinstellungen zu ändern oder einzelne Komponenten beziehungsweise die ganze Anlage abzuschalten.

Über eine Sicherheitslücke im Web-Interface ließen sich die Passwörter im Klartext auslesen. Da sich die Anlagen an einem DynDNS-Dienst des Herstellers anmelden, konnten Anlagen durch Ausprobieren im Netz einfach ermittelt werden [3] [4] . Die Kollegen von Heise-Security entdeckten gar Steuerungen größerer Einrichtungen und Organisationen, darunter eine Brauerei, ein Fußballstadion und eine Justizvollzugsanstalt [5] .