Fernwartung und Sicherheit

Ein wesentliches Motiv für die Vernetzung von Industrieanlagen mit dem Internet ist die Fernwartung. Über Fernzugriff auf die SPS oder den Steuerungsrechner haben Experten dann unabhängig von ihrem Standort jederzeit die Kontrolle über das Steuerungssystem von Anlagen. Insbesondere Anlagen an schwer zugänglichen Orten, wie etwa Offshore-Windturbinen vor der Küste oder Ölfördertürme in der Wüste – profitieren von der Fernwartung. Aber auch Produktionsbetriebe erhalten auf diese Weise wesentlich schnellere Unterstützung bei Störungen, wenn der Wartungstechniker nicht erst anreisen muss.

Wie funktioniert eine Industriesteuerung?

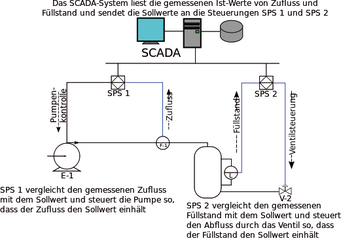

Maschinen und Anlagen in der Industrie werden heute meist über speicherprogrammierbare Steuerungen (SPS beziehungsweise "Programmable Logic Controller", kurz PLC) geregelt oder gesteuert und sind damit das zentrale Element für den Betrieb des jeweiligen Maschinen- oder Anlagentyps. SPS-Systeme werden in unterschiedlichen Bauformen (zum Beispiel als PC-Steckkarte oder modulare Baugruppe) von vielen Herstellern angeboten. Bekannte Hersteller sind zum Beispiel Siemens, Saia-Burgess, ABB, Schneider Electric und General Electric. Einen guten Überblick über die Hersteller von SPS-Systemen bietet [11] .

Die SPS arbeitet mit einem eigenen Betriebssystem (Firmware) und verfügt über Ein- und Ausgänge, an denen Sensoren und Aktoren angeschlossen sind. Die Sensoren liefern Informationen aus der Maschine an die SPS, mithilfe der Aktoren steuert und regelt die SPS die angeschlossene Maschine. Sensoren und Aktoren werden in aktuellen Anlagen entweder über ein Bus-System (beispielsweise Feldbus) oder über ein Netzwerk (zum Beispiel Profi-Net) mit den Maschinen verbunden ( Abbildung 3 ). In vielen Fällen wird die SPS mit der entsprechenden Programmiersoftware direkt angesprochen. Alternativ kann aber auch ein Steuerungsrechner mit der SPS verbunden werden, mit dem sich das Wartungspersonal für Arbeiten an der SPS verbindet.

Die klassischen Fernwartungskonzepte, zum Beispiel über Modem- oder ISDN-Direkteinwahl, sind seit Jahren auf dem Rückzug. Grund sind einerseits die hohen Kosten für Punkt-zu-Punkt-Verbindungen und das Vorhalten der entsprechenden Infrastruktur sowie die niedrigen Datenübertragungsraten. Andererseits schreitet die Vernetzung von Industrieanlagen beispielsweise mit Produktionsplanungs- und Steuerungssystemen (PPS) ohnehin stetig voran, sodass die Isolation dieser Netze im Zeitalter des "Internets der Dinge" wohl bald endgültig der Vergangenheit angehört.

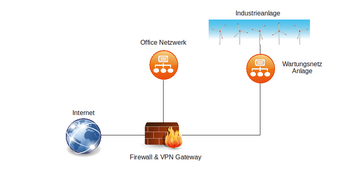

Natürlich birgt die Vernetzung von Anlagen mit anderen lokalen Netzen, zum Beispiel dem Office-Netzwerk sowie dem Internet, erhebliche Risiken. So muss unbedingt sichergestellt werden, dass zwischen den beteiligten Netzen tatsächlich auch nur die erwünschte Kommunikation stattfindet und nur berechtigte Benutzer Zugang zur Anlagensteuerung erhalten. Daher ist es ratsam, diese Netze zunächst mit Hilfe einer Firewall zu trennen. Ein entsprechend angepasstes Regelwerk vorausgesetzt, lassen sich die Anlagen durch den Einsatz einer Firewall auch wirkungsvoll vom Internet abkoppeln, sodass sie von dort nicht mehr direkt erreichbar sind. Auch Google und Shodan haben dann keine Chance mehr, diese Anlagen im Internet aufzuspüren. Abbildung 4 verdeutlicht das dahinter liegende Prinzip.

Abbildung 4: Ein Mindestmaß an Sicherheit bietet die Trennung des Steuerungs- oder SPS-Netzes der Industrieanlage vom Office-Netz mithilfe einer Firewall. Die Firewall verhindert auch, dass die Netzwerke direkt aus dem Internet erreichbar sind.

Abbildung 4: Ein Mindestmaß an Sicherheit bietet die Trennung des Steuerungs- oder SPS-Netzes der Industrieanlage vom Office-Netz mithilfe einer Firewall. Die Firewall verhindert auch, dass die Netzwerke direkt aus dem Internet erreichbar sind.

Die Grenzen von VPN

Da Firewallsysteme zumeist auch ein VPN-Gateway enthalten, ist es naheliegend, den Fernwartungszugriff auf die Anlage künftig über VPN abzuwickeln. Das funktioniert auch gut, allerdings nur solange an allen Standorten das gleiche VPN-Protokoll eingesetzt wird und sich die Netzadressen an den Standorten nicht überschneiden.

Die Praxis sieht also meist anders aus, denn für den Netzbetrieb (und damit für die Firewall) zeichnet in der Regel die IT-Abteilung des jeweiligen Anlagenbetreibers verantwortlich. Die Techniker des Anlagenherstellers, die sich per Fernwartung auf die Maschinensteuerung aufschalten wollen, sehen sich daher schnell mit einem Wust unterschiedlicher VPN-Protokolle und Clients konfrontiert. Diese können meist nicht parallel auf einem Arbeitsplatzrechner installiert werden, sodass man oft gezwungen ist, auf virtuelle Rechner mit der zum jeweiligen Kunden passenden VPN-Konfiguration auszuweichen.

Hinzu kommt noch ein wichtiger Sicherheitsaspekt: Sowohl auf Seiten des Fernwarters als auch auf Seiten des Anlagenbetreibers müssen die Firewalls die benötigten Protokolle passieren lassen. Und spätestens, wenn ein Fernwarter zwei Notfälle an unterschiedlichen Standorten betreut, die LAN-seitig zufällig das gleiche private IP-Netzwerk verwenden, muss einer der Kunden warten.

Ein zusätzliches Problem tritt auf, wenn nicht jeder Mitarbeiter des Fernwartungsteams auf alle verfügbaren Anlagen zugreifen dürfen soll, beispielsweise weil bestimmte Anlagen nur von zertifiziertem Personal gewartet werden dürfen oder wenn die Sicherheitsbestimmungen ein Rollenkonzept fordern. Zwar können Firewalls prinzipiell auch den Traffic innerhalb von VPN-Verbindungen filtern, Regeln lassen sich hier aber nur auf Basis von IP-Adressen und Ports – nicht auf Benutzerebene – erzeugen.