Workshop: Security-Tipp

Unangenehme Injektion

Vista, Windows 7, 8 und 8.1.

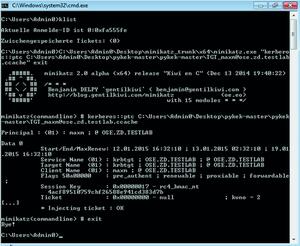

Gerade weil es sich bei der Schwachstelle um eine sogenannte "Remote-Escalation-of-Privileges"-Sicherheitslücke handelt, wird sich der ein oder andere Administrator seine Gedanken gemacht haben, wie genau seine IT-Systeme angegriffen werden und im Gegenzug auch davor geschützt werden können. Ein Angreifer könnte diese Sicherheitslücke ausnutzen, um die Zugriffsrechte eines einfachen Domänenbenutzerkontos ohne Berechtigungen in die des Domänenadministratorkontos heraufzustufen. Ebenso wäre es möglich, sämtliche Identitäten beliebiger Benutzer in der Domäne anzunehmen und in beliebige Gruppen beizutreten. Durch die Annahme der Identität des Domänenadministrators könnte der Angreifer Programme installieren, Daten anzeigen, ändern oder löschen oder neue Konten auf beliebigen zur Domäne gehörigen Systemen erstellen.

Ticketvergabe der Schwachstelle

Um die Sicherheitslücke zu verstehen, muss man wissen, wie Authentifizierung und Autorisierung innerhalb der Active Directory Domain Services funktionieren. Sobald ein Benutzer auf einen Dienst, eine Ressource oder ein System innerhalb

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.