Anti-Ransomware-Tools

Nicht erpressbar

Ransomware ist zum großen Geschäft geworden und geht immer raffinierter vor. Erreichten die Schädlinge ihre Opfer bislang meist per Spam-Mail, verbreitete sich mit "WannaDecrypt0r" alias "WannaCry" ein Ransomware-Wurm erstmals großflächig. Dieser nutzte eine im März geschlossene SMB-Schwachstelle in Windows, um von Rechner zu Rechner zu springen. Firmen und Institutionen weltweit erwischte es kalt. Aber auch der klassische Infektionsweg per E-Mail funktioniert nach wie vor.

Anti-Ransomware-Tools versprechen, Erpressungstrojaner zu stoppen, bevor diese zu Ihren Daten vordringen können. Dazu bedienen sie sich verschiedener Methoden, um Angriffe frühzeitig zu erkennen und aufzuhalten. Im Gegensatz zu klassischen Virenscannern nutzen sie dabei keine Signaturdatenbanken oder Heuristik. Stattdessen versuchen sie, den Schadcode entweder anhand seines recht eindeutigen Verhaltens zu identifizieren oder setzen durch einen Exploit-Schutz bereits an Sicherheitslücken im Betriebssystem oder Anwendungssoftware an, die häufig zum Einschleusen von Malware genutzt werden. Meist greifen Anti-Ransomware-Tools auf folgende Technologien zurück:

- Anomalie-Erkennung und Prozessüberwachung,

- Anlegen temporärer Kopien von Dateien,

- Exploit Erkennung,

- Nutzung cloudbasierter Datenbanken,

- Honeypotting.

Anders als klassische Anti-Malware-Produkte können die meisten Anti-Ransomware-Tools zusätzlich zu einer bereits installierten Antivirenlösung installiert werden. Das ist aus mehreren Gründen sinnvoll. Denn erstens hat noch immer nicht jeder Anbieter von Antivirensoftware eine sinnvolle Strategie gegen Erpressungstrojaner und zweitens kann es durchaus sinnvoll sein, gegen unterschiedliche Arten von Bedrohungen auch auf zwei unterschiedliche Hersteller sowie verschiedene Technologien zu setzen.

Zwischenzeitlich bieten etliche Anbieter Anti-Ransomware-Produkte an. Allerdings werden häufig auch die Entschlüsselungswerkzeuge so bezeichnet, mit denen die Verschlüsselung nach einem erfolgreichen Krypto-Trojanerbefall bei bestimmten Schädlingen wieder rückgängig gemacht werden soll. In diesem Artikel beschäftigen wir uns dagegen mit jenen Werkzeugen, die einen Ransomware-Angriff schon im Vorfeld stoppen. Häufig haben die Anbieter Lösungen für Privat- und Firmenkunden im Portfolio, in einigen Fällen verschwimmt diese Grenze. Wo möglich, konzentrieren wir uns in diesem Artikel auf die Business-Produkte.

Sophos Intercept X

Bei Sophos Intercept X [1] handelt es sich um das ehemalige Produkt "Hitman Pro Alert" der niederländischen Firma Surfright, die 2015 von Sophos übernommen wurde. Intercept X kombiniert Anti-Exploit, Anti-Ransomware sowie Ursachenanalyse und wird über die Cloud-Managementplattform "Sophos Central Admin" [2] verwaltet. Um eine Testversion von Sophos Intercept X zu erhalten, müssen Sie sich daher zunächst unter [2] für einen Sophos-Central-Account registrieren und können dann unter "Konfiguration / Geräte schützen" einen Installer herunterladen. Sophos hat Intercept X in seinen Endpoint-Client integriert, der auch klassisches Antivirus umfasst.

Bild 1: Zur Erkennung von Ransomware und anderem Schadcode überwacht Intercept X Aktivitäten von Programmen und erkennt Exploits in Betriebssystem und Anwendungssoftware.

Bild 1: Zur Erkennung von Ransomware und anderem Schadcode überwacht Intercept X Aktivitäten von Programmen und erkennt Exploits in Betriebssystem und Anwendungssoftware.

Wenn Sie "Nur Intercept X herunterladen" gewählt haben, wird daher zwar der Sophos-Endpoint-Client installiert, dieser enthält dann aber nur die Funktionen von Intercept X. Welche Features in Ihrem Endpoint-Client enthalten sind, erfahren Sie nach einem Klick auf die Schaltfläche "Informationen". Nach der Installation verbindet sich der Client automatisch mit Sophos Central, im Central-Dashboard taucht der Client dann unter "Personen" beziehungsweise "Computer" auf. Ab sofort werden auch alle vom Client protokollierten Ereignisse in das Central-Dashboard übertragen. Seine Konfiguration erhält der Client per Richtlinie, die Sie ebenfalls in Sophos Central verwalten. Per Default verwendet Sophos eine vorkonfigurierte Basisrichtlinie mit sinnvollen Voreinstellungen, die Sie unter "Konfigurieren / Richtlinie / Basisrichtlinie" finden.

Nach der Installation überwacht Intercept X das Client-System auf schädliches Verhalten, etwa Ransomware, Exploits, Web-Bedrohungen oder verdächtigen Datenverkehr. Für die Erkennung der Ransomware ist das Modul "CryptoGuard" zuständig. Dieses erkennt, wenn beispielsweise eine Word-Datei geöffnet oder erzeugt wird und erstellt von diesen Dateien temporäre Kopien. Aus diesen Kopien stellt Intercept X die Dateien wieder her, wenn es Aktivitäten eines Krypto-Trojaners erkennt. Das Modul "Sophos Clean" bereinigt das System anschließend automatisch von der Malware. Mit Hilfe der Ursachenanalyse können Sie in Sophos Central den Weg nachverfolgen, über den die Malware in das System eingedrungen ist und welche Dateien, Prozesse und Registry-Keys betroffen waren. Durch die Visualisierung ermitteln auch forensisch weniger versierte Anwender die Ursachen und Übertragungswege des Schädlings.

Intercept X unterstützt den von Sophos eingeführten "Security Heartbeat". Diese Funktion tauscht Status-Informationen zwischen Client und Firewall aus und ermöglicht so statusabhängige Firewall-Regeln. Das ist für Unternehmen interessant, die bereits eine Next-Generation-Firewall von Sophos (XG-Serie mit Sophos-Firewall-OS) im Einsatz haben, aber keinen Endgeräteschutz des gleichen Herstellers installieren wollen. Da Intercept X sich parallel zu Antivirensoftware anderer Hersteller betreiben lässt, erhält die Firewall dann Statusinformationen von Intercept X und kann entsprechend reagieren.

Die korrekte Funktionsweise von Intercept X lässt sich übrigens leicht mit Hilfe des Tools "hmpalert-test.exe" überprüfen, das unter [3] zum Download bereitsteht. Es nutzt verschiedene Exploit-Techniken [4] wie Pufferüberläufe oder Return Oriented Programming (ROP), die typischerweise auch von Malware verwendet werden.

Kaspersky Anti-Ransomware Tool for Business

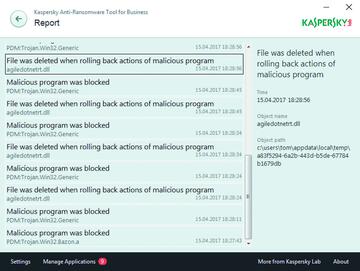

Bild 2: Kaspersky Anti-Ransomware Tool for Business ist kostenfrei und identifiziert Ransomware und andere Malware anhand ihres Verhaltens und durch Abgleich mit dem Kaspersky Security Network.

Bild 2: Kaspersky Anti-Ransomware Tool for Business ist kostenfrei und identifiziert Ransomware und andere Malware anhand ihres Verhaltens und durch Abgleich mit dem Kaspersky Security Network.

Kaspersky bietet mit "Kaspersky Anti-Ransomware Tool for Business" einen kostenfreien MSI-Installer für Windows-Endpoints an [5]. Die Installation setzt kein anderes Kaspersky-Produkt auf dem Client voraus, lässt sich dafür allerdings auch nur im Stand-Alone-Betrieb ausrollen. Wer ein zentrales Management haben möchte, muss auf die kostenpflichtige Premium-Version ausweichen, die weitere Funktionen bietet.

Anti-Ransomware Tool for Business kombiniert einen Cloud-basierten Service für die Erkennung von Malware-Aktivitäten mit dem sogenannten System Watcher. Dieser überwacht alle Systemvorgänge wie das Erstellen und Ändern von Betriebssystemdateien und -konfigurationen sowie das Erstellen von Dateien auf der lokalen Festplatte und auf Netzlaufwerken. Dabei unterstützt Kaspersky Anti Ransomware Tool for Business jedoch ausschließlich NTFS-Dateisysteme. Greift nun ein verdächtiges Programm auf diese Dateien zu, erzeugt der System Watcher eine Sicherheitskopie und stellt die Dateien im Bedarfsfall automatisch aus der Sicherung wieder her.

Das Setup bietet zwei Installationsoptionen: für Administratoren oder für normale Anwender. Bei der Installation für Administratoren werden keine weiteren Parameter abgefragt, beim Setup für Anwender kann während des Setups ein SMTP-Server angegeben werden, der dem Administrator wöchentlich oder monatlich einen Bericht über erkannte beziehungsweise abgewendete Bedrohungen per E-Mail zur Verfügung stellt. Im Administrator-Modus werden Reports ausschließlich innerhalb der Applikation angezeigt – ein E-Mail-Versand ist hier nicht vorgesehen.

Erkennt das Tool Aktivität von Malware oder Ransomware im System, gibt es per Windows-Pop-up eine Warnung an den Anwender aus, blockiert die betreffende Malware und stellt gegebenenfalls betroffene Dateien automatisch wieder her. Viel zu konfigurieren gibt es im Client nicht. Falls das Anti-Ransomware Tool einen erwünschten Prozess blockt, kann ihn der Anwender manuell auf eine

Whitelist setzen. Genau darin besteht natürlich die Gefahr, dass Anwender so letztlich selbst der Malware Tür und Tor öffnen. Entsprechend sollten bei Einsatz des Tools auch die Benutzer informiert werden. Bei der Ursachenanalyse hilft das kostenfreie Kaspersky-Tool leider nicht weiter. Es beschränkt sich auf das Blockieren von Schadcode und die Wiederherstellung von Dateien – nicht mehr, aber auch nicht weniger.