Virtuelle Umgebungen absichern

Zutrittskontrolle

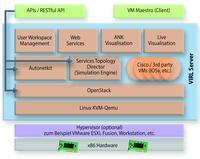

Für die grundsätzliche Funktion der Virtualisierung ist die Frage, ob eine Hosted- oder eine Baremetal-Architektur verwendet werden sollte, weniger entscheidend. Betrachten wir aber die Sicherheit der Architekturen bietet die Baremetal-Variante leichte Vorteile. Insbesondere im Bereich der Guest-Escapes stehen Baremetal-Umsetzungen in der Regel besser dar. Das liegt vor allem daran, dass dort neben dem Netzwerk keine zusätzlichen Kommunikationskanäle zwischen virtuellen Maschinen existieren und lediglich die Einweg-Kommunikation vom Hostsystem zu einer VM möglich ist. Zusätzliche Wege wie Copy & Paste oder die Shared-Folder bieten immer wieder Angriffsvektoren zum Ausbruch aus der Virtualisierung und dem Zugriff auf andere VMs.

Egal, für welche Architektur Sie sich entscheiden, gibt es bei der Konzeption Ihrer Virtualisierungsumgebung einige sicherheitsrelevante Entscheidungen, die Sie treffen müssen. Insbesondere bei Unterscheidung der Vertrauenslevel von VMs werden unterschiedliche Umsetzungen benötigt. In jedem Fall sollten Sie für das gesamte Management der VMs eine dedizierte Netzwerkkarte am Host verwenden und diese auch ausschließlich in Ihrem Management-LAN betreiben.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.