Gesichtskontrolle

Da die Ergebnisse unter einem laufenden System somit häufig zu Wünschen übrig lassen, sollte man den in Verdacht stehenden Computer komplett herunterfahren und dann seine Speichermedien von einem anderen, garantiert nicht kompromittierten System prüfen lassen. Dieses könnte sich beispielsweise auf einem Rettungs-Medium befinden.

Der eigentliche Test erfolgt dann durch einen Abgleich aller möglicherweise infizierten Dateien mit einem sauberen System (Cross Checking). Letzteres besteht meist aus einem Schnappschuss des jetzt kompromittierten Betriebssystems direkt nach seiner Installation. Damit das Vergleichsmuster vom Rootkit unbehelligt bleibt, sollte man es möglichst auf einem nicht beschreibbaren Medium archivieren.

Da die Sicherung eines kompletten Systems recht viel Speicherplatz verschlingt, bietet sich als Alternative die Erstellung von Prüfsummen an (Integritäts-Check). Dabei erstellt der Rootkit-Scanner für jede Datei einen persönlichen Fingerabdruck. Sollte das Rootkit später eine Datei manipulieren, so verändert sich auch automatisch dessen Prüfsumme, die folglich nicht mehr mit der hinterlegten übereinstimmt.

Eine weitere Möglichkeit Rootkits aufzustöbern, bieten Mischungen aus Scannern und so genannten Intrusion Detection Systemen (IDS). Ähnlich wie ihrer Gegner verankern sie sich im System und lauern dort im Hintergrund auf verdächtige Ereignisse. Sobald ein Rootkit einen Installationsversuch startet, erkennt der neue Wachschutz dieses Vorhaben und schlägt mehr oder weniger laut Alarm.

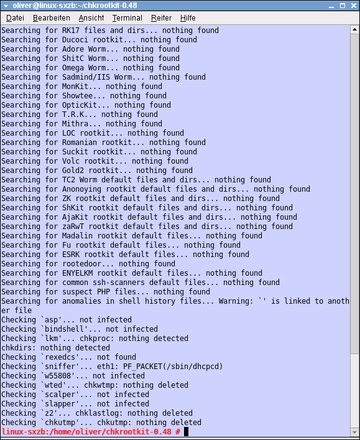

Chkrootkit

Zu den beliebtesten Rootkit-Scannern unter Linux zählt Chkrootkit [2] . Der Werkzeugkasten aus der Feder von Nelson Murilo und Klaus Steding-Jessen besteht aus einer Sammlung von kleinen C-Programmen, die jeweils auf die Erkennung einer ganz bestimmten Anomalie getrimmt wurden. Nach dem Auspacken des Archivs übersetzt man die Anwendungen per

make sense

und startet anschließend mit

»./chkrootkit«

einen kompletten Testlauf (

Abbildung 1

). Unvorsichtigerweise greift der Rootkit-Scanner dabei auf verschiedene Binärprogramme des infizierten Systems zurück. Aus diesem Grund sollte man diese Werkzeuge immer von einem anderen, sauberen Medium zufüttern:

./chkrootkit -p /cdrom/bin