Rootkit Hunter

Ähnlich wie Chkrootkit, klopft auch Rootkit Hunter das infizierte System nach Merkmalen ab, die auf die Existenz eines Rootkits hindeuten. Ursprünglich von Michael Boelen ins Leben gerufen, gab er 2006 die Entwicklung an ein Team aus interessierten Programmierern ab, die das Werkzeug auf SourceForge weiterpflegen [3] . Nach dem Herunterladen und Entpacken des Archivs kompiliert es der Benutzer Root über

./installer.sh --layout custom . --install

Danach wechselt er in das Unterverzeichnis

»files«

und pass dort die Konfigurationsdatei

»rkhunter.conf«

an. Die eigentliche Prüfung erledigt dann ein

./rkhunter --check

Kompilier mich … nicht

Die meisten Rootkit-Scanner muss der Administrator vor ihrem Einsatz kompilieren. Dies wird allerdings zu einem Problem, wenn sich das Rootkit bereits im System ausgebreitet hat. In diesem Fall könnte auch der Compiler unter der Kontrolle des Eindringlings stehen und den Scanner in seinem Sinne übersetzen. Aus diesem Grund sollte man die Scanner entweder möglichst frühzeitig oder auf einem garantiert sauberen System erstellen.

OSSEC

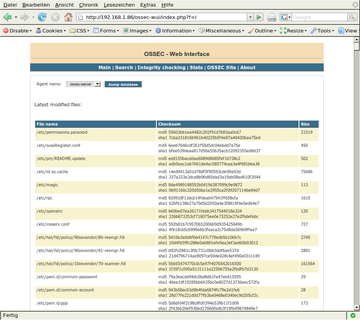

Im Gegensatz zu den bisherigen, einfachen Scannern, brennt OSSEC [4] ein wahres Funktionsfeuerwerk ab ( Abbildung 2 ) Zusätzlich zur automatisch wiederholten Rootkit Erkennung bietet es eine permanente Überwachung und Analyse von Logfiles, Integritäts-Checks und eine (regelbasierte) Intrusion Detection. Das eigene Rootcheck-Projekt bietet auf der Website [5] Signaturen von Rootkits.

Des Weiteren ermöglicht OSSEC den Aufbau eines Client/Server-Gespanns: So genannte Agents überwachen auf den Client-Rechnern das Betriebssystem. Sobald ein verdächtiges oder untypisches Ereignis eintritt, leiten sie dieses an einen zentralen Monitoring Server weiter, der dann die eigentliche Analyse durchführt, Schlüsse zieht und im Bedarfsfall Alarm schlägt.

Zur Installation entpackt man zunächst das Archiv und startet anschließend

./install.sh

Alle gestellten Fragen nickt der Admin ab und wählt als Installationsart

»local«

(in der deutschen Version

»lokal«

), sofern er keinen Agent/Server-Betrieb wünscht. Zur Rootkit-Erkennung wählt er den das entsprechende Angebote der Installationroutine aus. Abschließend passt er noch die Konfiguration unter

»/var/ossec/etc/ossec.conf«

an und startet OSSEC HIDS via

/var/ossec/bin/ossec-control start

der nun mit der Überwachung beginnt. Die Konfigurationsdatei ist bei einer Default-Installation

»/etc/ossec-init.conf«

, alle anderen Files landen in

»/var/ossec«

. So liegen die Rootkit-Signaturen in den Dateien

»rootkit_files.txt«

und

»rootkit_trojans.txt«

in

»/var/ossec/etc/shared«

.

Neben den drei genannten, freien Programmen, existieren noch weitere, teils kommerzielle Produkte. Dazu zählen beispielsweise die Linux-Versionen der bekannten kommerziellen Virenscanner oder der RK Profiler LX [6] . Letzerer ist zwar Freeware, kommt aber als Closed Source einher und unterstützt zudem offiziell nur Suse Linux Enterprise 10, Ubuntu 7.04 und Open Suse 10.2.