Vulnerability Tests

Die Ziele seiner Scans legt der Admin in einer Session fest. Zum Testen kommen dabei vordefinierte Sicherheitstests, sogenannte Network Vulnerability Tests (NVTs) zum Einsatz. Eine praxisgerechte Basisausstattung mit NVTs stellt das Paket

»openvas-plugins«

zur Verfügung; tagesaktuelle NVTs besorgt sich der Admin dann durch ein Synchronisieren mit dem von den OpenVAS-Entwicklern angebotenen Feed-Service, der auf Rsync und Wget basiert. Neben dem freien NVT-Feed des OpenVAS-Projekts gibt es auch einen kommerziellen von Greenbone betriebenen NVT-Feed.

Das Paket

»libopenvasnasl«

enthält sämtliche von OpenVAS genutzten Shared-Libaries und stellt damit funktional die wichtigste Komponente dar. Die Paketmatrix der OpenVAS-Downloadseite zeigt, dass fast alle aktuellen OpenVAS-Kompilationen auf der Library-Version 4 basieren.

Quickstart

OpenVAS findet sich auch in den Standard-Paketquellen vieler Distributionen. Für einen Schnellstart unter Ubuntu kann der Admin beispielsweise auf dem vorgesehenen Server die Pakete

»openvas-server«

,

»openvasnasl2«

,

»openvas-plugins-base«

und

»libopenvas2«

installieren, kommt dann aber nur in den Genuss der alten Version 2.

Da die Qualität der Scan-Ergebnisse von der Aktualität der Scan-Engine und der NVTs abhängt, empfiehlt es sich, die auf der Download-Seite von OpenVAS angebotenen Paketquellen und Installationsprozeduren zu nutzen.

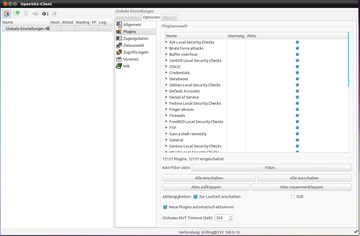

Sämtliche bisher beschriebenen Komponenten und Module laufen auf dem OpenVAS-Server. Das Steuern, Konfigurieren und Verwalten des Server hingegen erfolgt von einem beliebigen Client über das OMP-Protokoll. Bei dessen Wahl hat der Admin wie beschrieben verschiedene Möglichkeiten, nämlich ein CLI-Interface und die Qt-basierte Desktop-Software, die es wahlweise in einer Linux- und einer Windows-Version gibt, beziehungsweise den ebenfalls auf Qt basierenden Vorgänger OpenVAS-Client ( Abbildung 2 ).

Abbildung 2: Der Desktop-Client basiert auf Nokia Qt – hier die "alte" Version aus den Ubuntu-Repos.

Abbildung 2: Der Desktop-Client basiert auf Nokia Qt – hier die "alte" Version aus den Ubuntu-Repos.

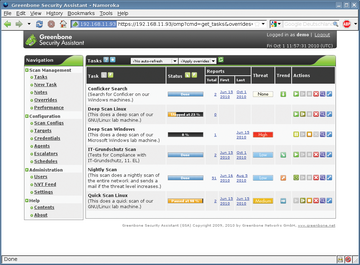

Alternativ steht noch das Webinterface "Greenbone Security Assistant" zur Verfügung, das nicht nur der Steuerung des Managers via OMP dient, sondern als OAP-Client auch den OpenVAS-Administrator steuern kann (

Abbildung 3

). Achtung: Obwohl "gsa" funktional ein weiterer OpenVAS-Client ist, muss der Admin das zugehörige Paket

»greenbone-security-assistant«

auf dem Server installieren.

Der Greenbone Security Assistant ist ein kompakter, auf hohe Sicherheit ausgelegter Webservice, der dem Admin die volle Funktionalität des OpenVAS-Managers erschließt und mit jedem beliebigen Webserver läuft. GSA arbeitet zustandslos, also ebenfalls ohne Cookies, Javascript oder andere aktive Inhalte und nutzt zur Authentifizierung HTTP Basic Authentication. Allerdings läuft gsa nur mit Version 4 von OpenVAS, weil es auf der

»libopenvas4«

aufsetzt, welche in der aktuellen Version die beschriebene

»libnasl2«

ersetzt.