NAP auf dem Client aktivieren

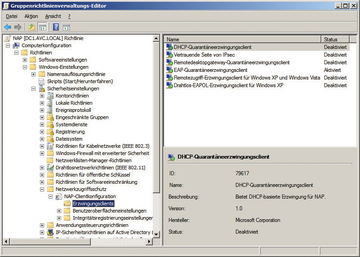

Stellen Sie zunächst sicher, dass auf dem Client der NAP-Agent aktiv ist. Hierzu muss der Dienst namens NAP-Agent auf automatisch gestellt und gestartet sein. Der gewünschte Erzwingungsclient wird im MMC-Snap-In NAP-Clientkonfiguration aktiviert – für 802.1X ist dies der EAP-Quarantäneerzwingungsclient. Unter Windows XP SP3 existiert das Snap-In noch nicht, dort müssen Sie den Erzwingungsclient über Gruppenrichtlinien aktivieren. Dazu erstellen Sie optimalerweise ein eigenes Group Policy Object (GPO) und verknüpfen es mit der Domäne beziehungsweise mit der OU, die die mobilen Geräte enthält. Die NAP-Konfiguration findet sich im GPO unter

»Computerkonfiguration | Richtlinien | Windows-Einstellungen | Sicherheitseinstellungen | Netzwerkzugriffsschutz«

. In diesem Zusammenhang können Sie auch die Dienste über das GPO konfigurieren. Ob der gewünschte Erzwingungsclient aktiviert wurde, zeigt der Befehl

»netsh nap client show state«

.

Des Weiteren muss der Starttyp des Dienstes

»Automatische Konfiguration (verkabelt)«

auf automatisch stehen und der Dienst aktiv sein. Das ermöglicht die 802.1X-Funktionalität. Ein entsprechendes Register namens

»Authentifizierung«

ist nun im Konfigurationsdialogfenster des Netzwerkadapters verfügbar. Hier aktivieren Sie 802.1X und stellen sicher, dass die Methode für die Netzwerkauthentifzierung auf

»Microsoft: Geschütztes EAP (PEAP)«

eingestellt ist. In den zusätzlichen Einstellungen dieses Dialogfensters wird die Computerauthentifizierung aktiviert, um das Zertifikat des Netzwerkrichtlinienservers als Verschlüsselungsschlüssel zu verwenden. Weitere Informationen hierzu finden Sie im Abschnitt der Server-Konfiguration weiter unten in diesem Artikel.

Die Switch-Konfiguration

Die 802.1X-Konfiguration des Switches hängt vom Hersteller und vom Modell ab. Die meisten managed Switches im Unternehmensumfeld sind inzwischen auch 802.1X-fähig. Hierzu ist übrigens keine Layer-3-Funktionalität erforderlich. Die in Listing 1 gezeigte Konfiguration gilt für gängige Cisco-Catalyst-Switches, wobei die Konfiguration auf einem HP-Procurve-Switch recht ähnlich ist. In jedem Fall geht es darum, 802.1X zu aktivieren, den Authentication Server zu definieren und festzulegen, auf welchen Switchports 802.1X-Authentifizierung (beziehungsweise Network Access Protection) stattfinden soll.

Listing 1

Switch-Konfiguration für Cisco Catalyst

Hierzu muss auf einem Catalyst-Switch zunächst die Zugriffskontrolle über

»aaa new-model«

aktiviert werden. Im Anschluss legen Sie fest, dass er für 802.1X der beziehungsweise die weiter unten im Beispiellisting konfigurierten RADIUS-Server verwenden soll. Die VLAN-Zuweisung nimmt der Befehl

»aaa authorization network network group radius«

vor. Der Befehl

»dot1x system-auth-control«

aktiviert die portbasierte Zugriffsüberwachung auf dem Switch. Nun müssen Sie nur noch für jeden gewünschten Switchport festlegen, dass es sich um einen Access-Port mit 802.1X-Portüberwachung handelt, wie im Beispiel beim Port

»Fastethernet0/1«

.