Die Serverseite

Dreh- und Angelpunkt von NAP ist der Netzwerkrichtlinienserver (Network Policy Server, NPS). Diese Rolle müssen Sie zunächst über den Servermanager hinzufügen. Der entsprechende Rollendienst verbirgt sich hinter dem etwas sperrigen Namen

»Netzwerkrichtlinien- und Zugriffsdienste«

. Im Anschluss können Sie verschiedene Richtlinien erstellen, um den Network Policy Server als RADIUS-Server für 802.1X im Zusammenspiel mit NAP zu konfigurieren. Glücklicherweise müssen Sie das nicht alles manuell erledigen.

Der NAP-Assistent führt durch die wichtigsten Konfigurationsschritte und reduziert somit die Komplexität erheblich. Er befindet sich auf der Hauptseite der Verwaltungskonsole des Netzwerkrichtlinienservers und verbirgt sich hinter

»NAP konfigurieren«

. Dort wählen Sie als Netzwerkverbindungsmethode den Punkt

»IEEE 802.1X (verkabelt)«

aus dem Drop-down-Menü aus. Im nächsten Dialogfenster können Sie einen RADIUS-Client auswählen oder einen neuen erstellen – beachten Sie, dass der RADIUS-Client nicht das Endgerät, sondern der Switch ist! Der gemeinsame geheime Schlüssel (Shared Secret) muss mit dem Key auf dem Switch übereinstimmen, im Beispiel also

»G@nZgeHe!m«

. Optional können Sie Benutzer- und Computergruppen für den Zugriff festlegen, jedoch ist dies nur selten notwendig, daher kann dieser Punkt übersprungen werden.

Auf der nächsten Seite des Assistenten legen Sie das Server-Zertifikat fest, mit dem sich der NPS beim NAP-Client authentifiziert. Darüber hinaus kann der NAP-Client mithilfe des übermittelten öffentlichen Schlüssels die zu übertragenden Informationen verschlüsseln. Stellen Sie sicher, dass hier die Option

»Sicheres Kennwort (PEAP-MS-CHAPv2)«

aktiviert ist. Es ist wichtig, dass der Client diesem Zertifikat vertraut. Im besten Fall handelt es sich um Zertifikat aus einer eigenen Organisationszertifizierungsstelle, die dem Client als Domänenmitglied durch Active Directory ohnehin vertraut ist.

Das nächste Dialogfenster wurde in Windows Server 2008 R2 umbenannt und heißt nun

»Datensteuerungselemente konfigurieren«

(das englische Original

»Configure Traffic Controls«

klingt da deutlich griffiger). In jedem Fall können Sie hier die VLAN-Zuordnung vornehmen. Hierzu stehen die beiden Bereiche

»Netzwerkvollzugriff«

und

»Eingeschränkter Netzwerkzugriff«

zur Verfügung. Das Vorgehen ist in beiden Fällen prinzipiell gleich, daher im Folgenden nur die Anleitung für den Netzwerkvollzugriff. Die festzulegenden Attribute sind durch einen entsprechenden RFC

[2]

vorgegeben.

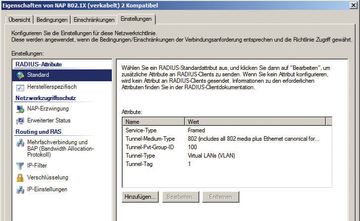

Abschluss

Hinter dem Button

»Konfigurieren«

wählen Sie als Tunnel-Typ Virtual LANs (VLAN) aus (

Abbildung 5

). Den Tunnel-Medium-Typ stellen Sie auf 802 ein. Die Tunnel-PVT-Group-ID legt das VLAN fest. Hier geben Sie als Wert das gewünschte VLAN für den Vollzugriff ein, zum Beispiel 100 für VLAN 100. Unter Tunnel-Assignment-ID geben Sie 1 ein, um eine Tunnel-Sitzungs-ID festzulegen. Die gleichen Einstellungen müssen Sie nun auch für den eingeschränkten Netzwerkzugriff konfigurieren, also das VLAN des isolierten Wartungsnetzwerks (zum Beispiel VLAN 200).

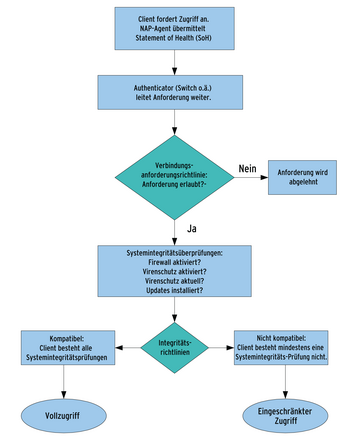

Die nächste Dialogseite legt die Integritätsrichtlinie und die zu verwendende(n) Systemintegritätsprüfung(en) fest. Standardmäßig erscheint hier nur die Windows-Integritätsprüfung, deren Einstellungen weiter unten besprochen werden. Prinzipiell ist es Software-Herstellern aber möglich, hier eigene Integritätsprüfungen zu hinterlegen. In jedem Fall müssen Sie festlegen, wie Sie nicht NAP-fähige Clients behandeln wollen – standardmäßig wird diesen nur der eingeschränkte Zugriff auf das Wartungsnetz erlaubt ( Abbildung 6 ). Im Anschluss zeigt der Assistent, dass insgesamt sechs Richtlinien erstellt werden, die das Verhalten des NPS festlegen.

Abbildung 6: Clients, die die Sicherheitsanforderungen nicht erfüllen, werden ins Wartungsnetz gesteckt.

Abbildung 6: Clients, die die Sicherheitsanforderungen nicht erfüllen, werden ins Wartungsnetz gesteckt.

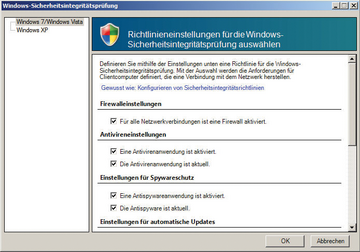

Der NAP-Assistent hat seinen Job getan, ein letztes Zahnrädchen fehlt jedoch noch: die sogenannte Systemintegritätsprüfung (Englisch: System Health Validator, SHV). Zwar wird darauf bereits in den Integritätsrichtlinien verwiesen, jedoch ist bisher noch nichts festgelegt. Um das nachzuholen, öffnen Sie in der NPS-Konsole unter

»Netzwerkzugriffsschutz | Systemintegritätsprüfungen | Windows-Sicherheitsintegritätsverifizierung | Einstellungen«

das Objekt

»Standard«

. Hier können Sie – getrennt für Windows XP und Windows7/Vista – diverse Anforderungen vorgeben, die ein Client erfüllen muss. Hierzu zählen Firewall-Einstellungen, Antivirensoftware und so weiter (

Abbildung 7

).

Abbildung 7: Hier kann der Administrator eingeben, welche Sicherheitskriterien die beteiligten Clients erfüllen müssen.

Abbildung 7: Hier kann der Administrator eingeben, welche Sicherheitskriterien die beteiligten Clients erfüllen müssen.

Anschließend ist das System startklar. Clients, die über einen mit 802.1X geschützten Port angebunden werden, müssen ab sofort die Integritätsprüfungen durchlaufen, worauf entschieden wird, in welchen VLAN sie landen. Ein Benutzer erhält eine entsprechende Rückmeldung über ein Infofenster, ob das System Vollzugriff erhält oder eingeschränkt wird. Darüber hinaus zeigen

»ipconfig /all«

wie auch

»netsh nap client show state«

an, ob der Zugriff eingeschränkt ist oder nicht.

NAP erleichtert dem Administrator die Einhaltung von Sicherheitsstandards im Netzwerk. Insbesondere mobile und externe Clients, die häufig die Netzwerke wechseln, sind ohne NAP nur schwer zu überwachen. NAP ermöglicht die Zutrittskontrolle über verschiedene Eingänge. Hierzu zählen DHCP, VPN und IPSec, Remote Desktop-Dienste und 802.1X-portbasierter Zugriffsschutz. Letzterer kann für kabellose (WLAN-) und kabelgebundene Netzwerke verwendet werden und hat den Vorteil, dass bereits bei der physischen Verbindung mit dem Netzwerk eine Kontrolle stattfindet.