Virtuell geht's einfacher

Der Admin virtueller Linux-Gäste kann sich getrost zurücklehnen. VMware, Xen und KVM erlauben das Schreiben eines Kernel-Dumps, ohne dass der Gast extra darauf vorbereitet sein muss. Der Kernel-Dump enthält ja die Informationen des gerade aktiven Arbeitsspeichers, also im einfachsten Fall eine 1:1-Kopie des gesamten RAM.

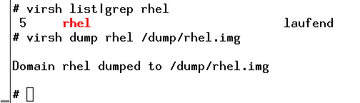

Die genannten Hypervisor-Systeme haben Zugriff auf den Speicher des Gastes und erlauben es, ihn in eine Datei zu schreiben. Im Fall von Xen und KVM ist das Speicherabbild kompatibel zu den Linux-Tools zum Auswerten des Crash-Dumps. Der VMware-Speicher-Abzug muss dazu noch weiterver-arbeitet werden – dazu gleich mehr. Die nativen Linux-Hypervisor-Systeme eröffnen dem Admin sogar noch mehr Möglichkeiten. Es ist möglich, einen Dump im laufenden Betrieb zu erzeugen. Im Normalfall halten Xen und KVM den Gast für die Dauer des Wegschreibens an, danach läuft er einfach weiter. Die Kommandos lauten

»xm dump-core

Domain

Ausgabedatei

«

beziehungsweise

»virsh dump

Domain

Ausgabedatei

«

(siehe

Abbildung 3

). Fügt der Admin die Option

»--live«

hinzu, minimieren Xen und KVM den Zeitraum des Pausierens. Der Boot in den Crash-Kernel fällt komplett weg und ebenso die Kexec/Kdump-Konfiguration des Linux-Gastes.

VMware-Images in Crashdumps konvertieren

Auch VMware beherrscht das Schreiben des Speichers seiner Gäste. Die erste Methode ist das Suspendieren und erzeugt eine Datei im

»vmss«

-Format. Der VMware-Admin kann aber auch beim Anlegen eines Checkpoints ein Abbild des Speichers schreiben, das dann als

»vmsn«

-Datei vorliegt. Allerdings erfordern beide Varianten eine Nachbehandlung, bevor die Standard-Werkzeuge fürs Kernel-Debugging damit umgehen können.

VMware liefert dafür das Programm

»vmss2core«

, allerdings nur mit dem Workstation-Produkt, dafür aber für Windows wie auch für Linux

[9]

. ESX-Admins hingegen schauen in die Röhre. Prinzipiell läuft

»vmss2core«

auch außerhalb einer vollständigen VMware-Workstation-Installation. Experimentierfreudige Anwender können das Tool einfach auf den Rechner ihrer Wahl kopieren und dort das Image konvertieren. Das Kommando

»vmss2core -N6 <Datei>.vmss«

generiert dann den Kernel-Dump (siehe

Listing 3

). Bei den Labor-Tests schlug die Konvertierung sowohl für RHEL5 als auch für RHEL6 fehl. Mit SLES funktionierte alles wie erwartet.

Listing 3

VMware-Images zu Kernel-Dumps

Das Schreiben des Kernel-Dumps über den Hypervisor hat den Vorteil, dass die Kexec/Kdump-Konfiguration des Gastes komplett wegfällt. Zudem liegt die Datei außerhalb des Gastes und benötigt daher dort keinen Platz. Es sieht also alles viel einfacher aus. Ein bestimmtes Szenario kann das Hypervisor-Only-Setup nicht abdecken: den Kernel-Dump nach einem Crash mit automatischem Reboot. Ist dies nötig, führt kein Weg am Aufsetzen von Kexec/Kdump vorbei. Die Vorgehensweise ist dabei genauso wie weiter oben beschrieben.