Vor-Ort-Kontrolle nicht immer möglich

Es ist schwer denkbar, dass ein Cloud Computing Anbieter am anderen Ende der Welt zu sich einlädt, um sich prüfen zu lassen. Der von Google vorgeschlagene Vertrag für Google Analytics enthält in der Anlage 2 die technischen und organisatorischen Maßnahmen. Google hält für die Prüfung der Maßnahmen einen Prüfbericht bereit von einem unabhängigen Wirtschaftsprüfer, der alle 24 Monate erneuert wird. Dies reicht aus. Es muss nicht immer eine Vor-Ort-Prüfung sein, sondern man kann sich aktuelle Prüfberichte, Testate unabhängiger Instanzen vorlegen lassen (z.B. Wirtschaftsprüfer, Revision, Datenschutzbeauftragter, IT-Sicherheitsabteilung, Datenschutzauditoren, Qualitätsauditoren) oder eine geeignete Zertifizierung durch IT-Sicherheits- oder Datenschutzaudits (z.B. nach BSI-Grundschutz). Die Unterlagen sollte man in Kopie verlangen und prüfen und nicht nur abheften. Nur dann ist die Kontrollpflicht erfüllt. Es ist ratsam, sich zusätzlich eine Vor-Ort-Kontrolle vertraglich vorzubehalten.

Mit der erstmaligen Prüfung vor Auftragsbeginn ist es nicht getan. "Der Auftraggeber hat sich vor Beginn der Datenverarbeitung und sodann regelmäßig von der Einhaltung der beim Auftragnehmer getroffenen technischen und organisatorischen Maßnahmen zu überzeugen. Das Ergebnis ist zu dokumentieren." Man muss sich in regelmäßigen Abständen wieder von der IT-Sicherheit überzeugen. Wie oft dies zu geschehen hat, regelt das Gesetz nicht. Ein Anlass könnten bekannt gewordene Sicherheitsmängel sein.

Praxisproblem: Subunternehmer

In dem Vertrag mit dem IT-Dienstleister sollten sämtliche Unterauftragnehmer aufgeführt sein, denen sich der IT-Dienstleister bedient und geregelt werden, unter welchen Voraussetzungen dies erlaubt ist. Der IT-Dienstleister muss den Subunternehmer ebenfalls nach den Regeln der Auftragsdatenverarbeitung kontrollieren und sollte seine Pflichten weiterreichen.

Der Dienstleister sollte einen Datenschutzbeauftragten benennen. Gesetzlich vorgeschrieben ist dieser, sofern personenbezogene Daten erhoben, verarbeitet oder genutzt werden und damit in der Regel mindestens 20 Personen beschäftigt sind. Auch der Auftraggeber tut gut daran, einen Datenschutzbeauftragten zu benennen. Wer entgegen dem Gesetz keinen Datenschutzbeauftragten hat, dem drohen Sanktionen. Man tut also gut daran, noch heute den Geschäftsführer auf Defizite im Bereich Datenschutz hinzuweisen und vielleicht schon morgen einen Datenschutzbeauftragten zu benennen, der Outsourcing-Projekte genau unter die Lupe nimmt.

Abbildung 1: Analysetools wie Google Analytics arbeiten häufig mit personenbezogenen Daten und beinhalten dann eine Auftragsdatenverarbeitung.

Abbildung 1: Analysetools wie Google Analytics arbeiten häufig mit personenbezogenen Daten und beinhalten dann eine Auftragsdatenverarbeitung.

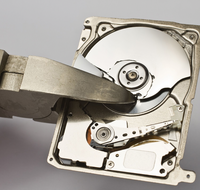

© © Oleksandr Nebrat, 123RFAbbildung 2: Wer die Verarbeitung personenbezogener Daten in Auftrag gibt, ist verpflichtet, den Dienstleister vorher unter die Lupe zu nehmen.

© © Oleksandr Nebrat, 123RFAbbildung 2: Wer die Verarbeitung personenbezogener Daten in Auftrag gibt, ist verpflichtet, den Dienstleister vorher unter die Lupe zu nehmen.

ezembed

Die acht Gebote der IT-Sicherheit

1. Unbefugten den Zutritt zu Datenverarbeitungsanlagen verwehren, mit denen personenbezogene Daten verarbeitet oder genutzt werden (Zutrittskontrolle),

2. Verhindern, dass Unbefugte Datenverarbeitungssysteme nutzen (Zugangskontrolle),

3. Gewährleisten, dass die zur Benutzung eines Datenverarbeitungssystems Berechtigten ausschließlich auf die ihrer Zugriffsberechtigung unterliegenden Daten zugreifen können, und dass personenbezogene Daten bei der Verarbeitung, Nutzung und nach der Speicherung nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können (Zugriffskontrolle),

4. Garantieren, dass personenbezogene Daten bei der elektronischen Übertragung oder während ihres Transports oder ihrer Speicherung auf Datenträger nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können, und dass überprüft und festgestellt werden kann, an welchen Stellen eine Übermittlung vorgesehen ist (Weitergabekontrolle),

5. Sorge tragen, dass nachträglich überprüft und festgestellt werden kann, ob und von wem personenbezogene Daten in Datenverarbeitungssysteme eingegeben, verändert oder entfernt worden sind (Eingabekontrolle),

6. Verantwortung dafür übernehmen, dass personenbezogene Daten, die im Auftrag verarbeitet werden, nur entsprechend den Weisungen des Auftraggebers verarbeitet werden können (Auftragskontrolle),

7. Gewährleisten, dass personenbezogene Daten gegen zufällige Zerstörung oder Verlust geschützt sind (Verfügbarkeitskontrolle),

8. Garantieren, dass zu unterschiedlichen Zwecken erhobene Daten getrennt verarbeitet werden können. (Datentrennung)

Infos

- FAQ des bayerischen Datenschutzbeauftragten: http://www.lda.bayern.de/onlinepruefung/googleanalytics.html#faq

- Mustervorlage des BITKOM: http://www.bitkom.org/de/publikationen/38336_45940.aspx

- Mustervertrag der GDD: https://www.gdd.de/nachrichten/news/neues-gdd-muster-zur-auftragsdatenverarbeitung-gemas-a7-11-bdsg

- EU-Standardvertragsklauseln: http://eur-lex.europa.eu/LexUriServ/LexUriServ.do?uri=OJ:L:2010:039:0005:0018:DE:PDF

- Working Paper der Artikel-29-Gruppe: http://ec.europa.eu/justice/data-protection/article-29/documentation/opinion-recommendation/files/2012/wp196_de.pdf