DDoS auf Applikationsebene

Neuerdings zielen DDoS-Attacken zunehmend auf ganz konkrete, gut dokumentierte Schwächen bestimmter Server-Dienste; man spricht hierbei von DDoS auf Applikationsebene (die siebente Ebene des OSI-Modells) ( Abbildung 3 ). Angreifer gehen hier im Prinzip wie bei der sogenannten Slow-Read-Attacke auf den Webserver Apache vor:

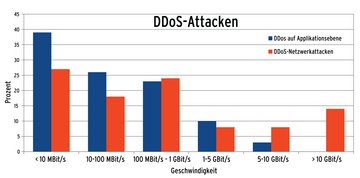

Abbildung 3: Datenvolumen typischer DDoS-Attacken auf Netzwerkressourcen (rot) und auf Server-Applikationen (blau).

Abbildung 3: Datenvolumen typischer DDoS-Attacken auf Netzwerkressourcen (rot) und auf Server-Applikationen (blau).

Apache öffnet für jede einzelne Verbindung einen neuen Thread und behält ihn für die Dauer der Kommunikation bei. Angreifer nutzen dieses Verhalten aus, indem sie Apache mit sorgsam dosierten Datenpaketen, extrem langsam und aus möglichst vielen Quellen gleichzeitig beliefern. So lassen sich die Kapazitäten von Apache nämlich am einfachsten ausschöpfen. Laut der IT-Research-Firma Gartner soll rund ein Viertel aller DDoS-Attacken in 2013 auf Applikationsebene stattfinden.

DDoS via HTTP

Die Abwehr einer ACK-Reflection und SYN-Flops-Attacke verläuft nach demselben Prinzip – unabhängig davon, ob die Angreifer HTTP oder HTTPS einsetzen. Dies trifft jedoch auf DDoS-Attacken auf Applikationsebene überhaupt nicht mehr zu. Leider sind die Lösungen zur Schadenbegrenzung bei einer DDoS-Attacke nur auf das Abschirmen von DDoS via HTTP ausgelegt.

Datenübertragung via HTTPS wandert im Internet verschlüsselt durch die Firewalls, andere Rechner und Router bis hin zum Lastverteiler oder am Ende zum Webserver. Die DDoS-Schutzmaßnahmen des Cloud-Anbieters und sogar die eigenen Abwehrmechanismen des Geschädigten sind komplett wirkungslos, solange die Datenpakete verschlüsselt weitergeleitet werden.