Benutzer- und Log-Daten unter Linux verwalten

Zu Protokoll

Unix und Linux wurden von Beginn an als Mehrbenutzersysteme entwickelt. Das erklärt die Vielzahl von Kommandos, die sich mit Protokollen und Benutzerinformationen befassen und häufig erste Hinweise auf Einbruchsversuche geben. In einer größeren Umgebung finden sie außerdem heraus, welche Ressourcen in Benutzung sind und ob alle User das tun, was sie tun sollten.

User hinzufügen

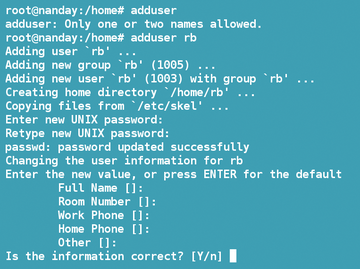

Die meisten Linux-Administratoren kennen den Befehl

»adduser«

(Abbildung 1). Er stellt einen Assistenten zur Verfügung, der ein neues Benutzerkonto anlegt. Er kümmert sich auch um Aufgaben wie die Vergabe einer User ID (UID), obwohl beispielsweise die Optionen wie

»--gid ID«

und

»--shell SHELL«

eigene Gruppen-IDs und Benutzer-Shells definieren.

Alternativ kommt das etwas weniger komfortable Kommando

»useradd«

zum Einsatz. Im Gegensatz zu

»adduser«

fehlt ihm der Assistent, dafür ändert es aber die Informationen eines bereits existierenden Benutzers. Beide Befehle haben außerdem Gegenstücke zum Löschen von Benutzerkonten:

»deluser«

und

»userdel«

. Sie ähneln sich in puncto Funktionalität, nehmen aber unterschiedliche Optionen entgegen.

»userdel«

kennt anders als

»deluser«

beispielsweise die Option

»-f«

oder

»--force«

, um ohne Nachfrage zu löschen. Es verwendet außerdem

»-r«

oder

»--remove«

, um mit einem Benutzerkonto auch dessen Home-Verzeichnis und Druckerwarteschlangen zu löschen; bei

»deluser«

erzielt

»--remove-home«

diesen Effekt.

Benutzerinformationen im Protokoll

Linux protokolliert zahlreiche Informationen über jeden Aspekt des Systems; dazu zählen auch die Benutzer. Viele Log-Dateien liegen im reinen Textformat vor und lassen sich so mit den Befehlen

»less«

und

»cat«

ansehen. Wer deren Entwicklung verfolgen möchte, behält neu hinzukommende Einträge mit dem Befehl

»tail -f«

dauerhaft im Auge.

Andere Protokolle werden als binäre Datenbanken gespeichert. Sie verfügen meist über spezielle Programme zum Betrachten, die auf denselben Namen wie die jeweiligen Protokolldateien selbst hören.