FreeIPA-Komponenten

Das quelloffene FreeIPA [4] ist ein noch relativ junges, derzeit vorwiegend von Red Hat und Fedora unterstütztes Projekt, das auf Basis des 389 Directory Server [5] ein einfach verwaltbares Identity-Policy-and-Audit-System (IPA) zur Verfügung stellt. FreeIPA bietet eine ähnliche Funktionalität wie Active Directory, basiert aber vollständig auf Open-Source-Projekten, die es zu einem zentral via Web-Interface verwalteten Framework zusammenführt.

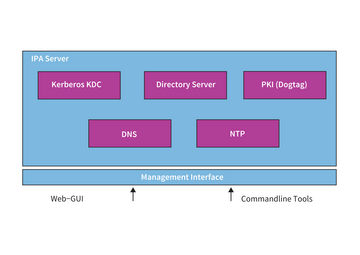

Neben der LDAP-Implementation 389 Directory Server nutzt FreeIPA die MIT-Implementation [2] von Kerberos zur Authentifizierung. Ferner sind wie bei Active Directory ein mittels BIND realisierter Domain Name Server und eine Zertifikatsverwaltung in Form des Dogtag Certificate System [6] Teil der Architektur. Dogtag liefert anfragenden Clients passende X.509-Zertifikate für die von FreeIPA angebotenen Domänen-Dienste. Außerdem kann der FreeIPA-Server als NTP-Server in der von ihm zur Verfügung gestellten beziehungsweise kontrollierten Domäne fungieren, obwohl sich auch andere NTP-Server einbinden lassen. Ein NTP-Service ist für jeden Domänen-Controller Pflicht, denn nur mit einer Domänen-weit synchronen Systemzeit funktioniert die Kerberos-Authentifizierung korrekt ( Abbildung 1 ).

389

Der 389 Directory Server hieß vorher Fedora Directory Server, ist eine Weiterentwicklung des einstigen "Netscape Directory Servers" der Firma Netscape Communications und wurde im Jahr 2004 von Red Hat gekauft. Der 389 Directory Server ist vollständig freie Software unter der GNU General Public License und wird seit seiner "Geburt" an der Universität Michigan im Jahr 1996 stetig weiterentwickelt.

FreeIPA stellt eine Reihe von Funktionen zur Implementation eines Linux-basierten Domänen-Controllers zur Verfügung, der sämtliche Identity- und Policy-Daten an zentraler Stelle verwaltet. Ferner erzeugt FreeIPA analog zu einer Domäne im Active Directory eine (Kerberos-)Domäne für Linux-Clients. Darüber hinaus versteht sich FreeIPA auch in gewisser Hinsicht mit einem bestehenden Active Directory. So ist es mit FreeIPA möglich, eine Vertrauensstellung zu einer bestehenden Windows-Domäne aufzubauen und Accounts aus einem Active Directory zu replizieren, sodass sich diese dann ebenfalls in einer FreeIPA-Domäne nutzen lassen. Im ersten Fall lassen sich die AD-Konten auch ohne Replikation in der FreeIPA-Domäne verwenden.

Um die Ausfallsicherheit zu erhöhen und die Skalierbarkeit zu verbessern, lassen sich wie im AD mehrere FreeIPA-Domänen-Controller betreiben, die sich dann untereinander replizieren. Diese Backup-Domänen-Controller heißen im FreeIPA-Kontext Replica.

FreeIPA-Clients

Mit Fertigstellung der Installation von FreeIPA auf einem FreeIPA-Domänen-Controller stellt dieser den Clients innerhalb der FreeIPA-Domäne zwei elementare native Client-Anwendungen SSSD [7] und Certmonger zur Verfügung. Der System Security Services Daemon kümmert sich um die Kommunikation mit einem der im Backend verfügbaren Identity- und Authentifizierungssysteme. Das ist per Default FreeIPA, allerdings ist der SSS-Daemon auch in der Lage, mit Active Directory, LDAP oder direkt mit Kerberos zu kommunizieren. Auf Frontend-Seite ist der SSSD durch je eine PAM- und eine NSS-Schnittstelle präsent. Ein Cache hält die aktuellen Policy- und Identity-Informationen im Speicher, um Authentifizierungsvorgänge zu beschleunigen. Damit kann sich ein Client auch dann erfolgreich anmelden, wenn das Frontend über keine aktive Verbindung zum Backend verfügt.

Die zweite von FreeIPA nativ zur Verfügung gestellte Anwendung ist Certmonger, ein schlanker Daemon, der für ein Erneuern der auf dem Client verwendeten Zertifikate zuständig ist. Dieser automatische Prozess erfordert kein manuelles Eingreifen und kann verhindern, dass Zertifikate unbeabsichtigt ablaufen. Dieses und viele weitere Details zu einem FreeIPA-Setup finden sich in der Dokumentation im Fedora-Wiki [8] . Dieser Artikel beschreibt im Folgenden, wie man einen FreeIPA-Server installiert und sich via Kerberos am komfortablen Web-Interface anmeldet.