Workshop: IPv6-Sicherheit in IPv4-Only-Netzwerken

Achtung, Rutschgefahr

Nur weil das eigene Netzwerk bisher ausschließlich auf IPv4 basiert, heißt das nicht, dass man sich über IPv6 keine Gedanken machen muss. Die beiden IPv6-Sicherheitsexperten Fernando Gont (SI6 Networks) und Will Liu (Huawei Technologies) haben im RFC 7123 (Security Implications of IPv6 on IPv4 Networks) wichtige Ansätze zur Absicherung von IPv4-Only-Netzwerken zusammengefasst. Dieser RFC hat den Status "Informational" und ist daher eine Diskussionsgrundlage und als Leitfaden für die Praxis gedacht. Er hat anders als die RFCs des Standard-Tracks keine bindende Wirkung.

IPv6 in IPv4-Only-Netzwerken

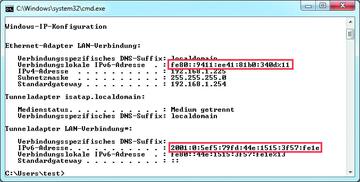

Seit Windows Vista ist IPv6 fest in den TCP/IP-Stack von Windows integriert und per Default aktiv. Anders gesagt: Windows läuft grundsätzlich erst einmal im Dualstack-Modus und betreibt IPv4 und IPv6 parallel (Bild 1). Auch der Linux-Kernel unterstützt schon viele Jahre IPv6, das bei fast allen Distributionen ebenfalls in der Voreinstellung aktiviert ist. Durch diverse IPv6-Features, wie zum Beispiel Autoconfiguration, Transition- und Translations-Technologien (insbesondere automatische Tunnel), kann es passieren, dass IPv6-Traffic auf Dualstack-Knoten von Angreifern ausgenutzt wird.

Dies wird insbesondere dann eine Gefahr, wenn bis dato keinerlei IPv6-Traffic geplant ist und dementsprechend auch noch keine IPv6-bezogenen Sicherheitsmaßnahmen ergriffen wurden. Auch wenn das Unternehmen bereits Pläne für die Migration auf IPv6 hat, werden diese - je nach Größe des Unternehmens - häufig erst über Jahre hinweg schrittweise umgesetzt. Dadurch gibt es in der Migrationsphase oft Bereiche in der IT-Infrastruktur, die ausschließlich IPv4 nutzen.

Bild 1: Auch wenn IPv6 nicht aktiv genutzt wird, konfiguriert ein System oft automatisch native IPv6-Adressen und Tunnel-Adressen.

Bild 1: Auch wenn IPv6 nicht aktiv genutzt wird, konfiguriert ein System oft automatisch native IPv6-Adressen und Tunnel-Adressen.

Angriffsszenarien

RFC 7123 nennt verschiedene Szenarien und Beispiele, in denen mangelnde IPv6-Awareness beziehungsweise fehlende Konfiguration oder Unterstützung der entsprechenden IPv6-Funktionen zu Sicherheitslücken führen können. Hierzu zählen:

- Netzwerkbasierende Intrusion-Detection-Systeme (NIDS), die nicht in der Lage sind, dieselben Angriffsmuster (Patterns) bei IPv6 zu erkennen, wie sie für IPv4 erkannt werden. Hier besteht die Möglichkeit, bereits bekannte Angriffsszenarien zu nutzen, die über IPv6 schlicht nicht erkannt werden. Dies gilt gleichermaßen für Intrusion-Prevention-Systeme.

- Firewalls, die ein IPv4-Regelwerk haben, aber dieselben Regeln nicht für IPv6-Traffic durchsetzen. Hierbei besteht insbesondere die Schwierigkeit, getunnelten Traffic zu erkennen und zu blocken.

- Sowohl NIDS als auch Firewalls sind unter Umständen technisch nicht in der Lage, dieselben Sicherheitsrichtlinien wie bei IPv4 auch bei IPv6 umzusetzen. Auch wenn die Hersteller oft von voller IPv6-Unterstützung sprechen, offenbart der Blick in die Details dann doch Unterschiede in den unterstützten Features – gerade bei erweiterten Firewall-Funktionen.

- Durch Migrationstechnologien wie Tunnel und NAT können interne Hosts, die mit IPv4 nur eingeschränkte Konnektivität haben, über IPv6 unter Umständen global erreichbar werden. Dies wird insbesondere bei Technologien relevant, die dazu konzipiert sind, NAT zu umgehen. Hierzu zählt zum Beispiel die Tunneltechnologie Teredo. Sie kann dazu führen, dass interne Hosts aus dem Internet über IPv6 völlig ungeschützt erreichbar sind.

- VPNs können in Dualstack-Szenarien unter Umständen zu IPv6-basierenden Einfallstoren werden, wenn die VPN-Software IPv6 nicht unterstützt.

Um diesen Szenarien begegnen zu können, sind die Firewalls ein Schlüsselelement. Die meisten Einfallstore lassen sich durch das Blockieren unerwünschten nativen IPv6-Verkehrs sowie Tunneltraffics und Deaktivierung der IPv6-Funktionalität auf den betreffenden IPv4-Only-Knoten effektiv schließen.