Rechneranalyse mit Microsoft-Sysinternals-Tools

Unter der Lupe

Fast jeder Administrator hat in seiner beruflichen Laufbahn schon einmal ein Hilfegesuch einer Kollegin oder Kollegen erhalten, sich den Computer des Betroffenen anzusehen, weil sich so einiges am System merkwürdig verhält. Nach einer Analyse und einem erfolglosen Malware-Scan des Systems entscheiden sich viele Administratoren zur Neuinstallation des Computers. Was aber tun, wenn keine Softwareverteilung verfügbar ist, um das Endgerät zeitsparend neu zu installieren oder auf dem Rechner spezielle Software läuft, die sich nicht so einfach neu installieren lässt?

In diesem Fall besteht die Möglichkeit, den Ursprung der unerwünschten Software auf dem Endgerät zu ermitteln und diese zu beseitigen. Genau für diesen Einsatzzweck haben sich verschiedene Tools aus der Microsoft-Sysinternals-Suite als besonders hilfreich erwiesen. Microsoft bündelt zahlreiche Tools des Entwicklers Mark Russinovich in der Suite und stellt diese auf den Microsoft-Webservern zum kostenlosen Download zur Verfügung.

Für diesen Artikel haben wir uns folgendes Szenario einfallen lassen: Ein Anwender installiert eine Software mit dem Namen "IT-Administrator.exe". Dabei handelt es sich um die umbenannte Datei "MFCMAPI.EXE". Die IT-Administrator.exe-Datei wird dabei durch uns in den Autostart-Modus gebracht und ohne grafische Oberfläche im Hintergrund gestartet. Diese Datei gilt es, mit einigen Tools der Sysinternals-Suite aufzuspüren und die automatische Ausführung zu stoppen.

Viele Leser dürften sich jetzt fragen, warum benötige ich dafür spezielle Tools, das geht doch auch mit Bordmitteln? Die Frage ist berechtigt, jedoch wollen wir in diesem Artikel beispielhaft demonstrieren, mit welchen Möglichkeiten Sie derartige Programme aufspüren können, wenn die durch das Betriebssystem bereitgestellten Bordmittel nicht ausreichen. Die in diesem Artikel verwendeten Tools sind Autoruns, Process Explorer (inklusive Virustotal) und TCPView.

Die jeweils aktuelle Fassung der Sysinternals-Suite können Sie unter [1] kostenlos herunterladen. Bevor wir mit der Analyse des Systems mit Hilfe der Tools aus der Sysinternals-Suite starten, geben wir Ihnen einen kurzen Überblick über die verwendeten Tools.

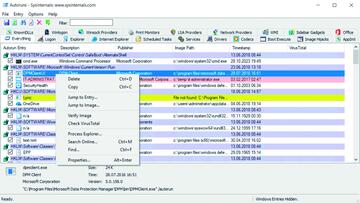

Autoruns [2] ist in der Lage, alle Autostart-Lokationen eines Windows-PCs anzuzeigen, und geht dabei zum Beispiel über die Autostart-Anzeige des Task Managers in Windows 10 hinaus. Autoruns ist auch in der Lage, alle im Autostart markierten Programme, die von Microsoft digital signiert sind, zu verbergen. Autoruns steht auch als Kommandozeilen-Programm Autorunsc zur Verfügung.

Der Process Explorer [3] ermöglicht die detaillierte Anzeige von ausgeführten Programmen, deren verwendeten Subprozessen sowie der verwendeten Speicherorte und der Orte im Dateisystem, wo das Programm gerade darauf zugreift. Besonders hilfreich ist der DLL-Mode des Process Explorer. Im DLL-Mode zeigt das Tool alle verwendeten DLLs und im Arbeitsspeicher befindlichen Prozesse an, die von der Anwendung verwendet werden.

Besonders hilfreich ist die Integration der Anwendung Virustotal von Malwarebytes. Damit können Sie ganz einfach die gewünschte Anwendung auf Malware überprüfen, indem sie einfach im Process Explorer im Kontextmenü der Anwendung auf "Check Virus Total" klicken. Auch können Sie Process Explorer so konfigurieren, dass die Erkennungsrate bei allen laufenden Prozessen angezeigt wird.

Bei TCPView [4] handelt es sich um ein Tool zur detaillierten Anzeige der Verbindungen aller ausgeführten Windows-Anwendungen und -Prozesse. Das Werkzeug zeigt dabei TCP- und UDP-Verbindungen sehr übersichtlich und grafisch aufbereitet an und bietet zahlreiche Filtermöglichkeiten.

Installationsfreier Einsatz

Nach dem Download der Sysinternals-Suite haben wir alle Tools extrahiert und auf einen USB-Stick kopiert. Praktisch: Alle Werkzeuge arbeiten installationsfrei. Wir starten die Analyse des betroffenen Systems mit dem Einsatz von Autoruns. Nach Ausführung von Autoruns oder Autoruns64, je nach verwendeter Windows-Version, werden umfassend alle möglichen Autostart-Einträge angezeigt.

Wir finden schnell heraus, dass die Anwendung "IT-Administrator.exe" sich auf Laufwerk C im Verzeichnis "Temp" befindet und über den Registry-Pfad "HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run" bei jedem Systemstart automatisch ausgeführt wird. Um Informationen über Autostart-Einträge spezieller Anwendungen und Prozesse oder zum Beispiel die Aufgaben-Planung von Windows zu erhalten, können Sie die entsprechenden Registerkarten auswählen.

Wenn Sie mit der rechten Maustaste auf die gewünschte Anwendung klicken, können Sie im Kontextmenü zum Beispiel "Jump to Entry" auswählen, um zum Speicherort der Anwendung zu wechseln. Weitere hilfreiche Tools sind ein Virustotal-Scan oder die Onlinesuche nach weiteren Informationen über diesen Prozess. Für eine weitere Analyse können Sie auch den Process Explorer direkt aus Autoruns starten.

Autoruns zeigt sämtliche Einträge von Programmen an, die sich in den verschiedenen Autostart-Lokationen befinden können.

Autoruns zeigt sämtliche Einträge von Programmen an, die sich in den verschiedenen Autostart-Lokationen befinden können.

Womit wir jetzt schon bei dem zweiten Tool der Sysinternals-Suite für diesen Artikel sind. Process Explorer zeigt jetzt detailliert alle Informationen zur im Autostart identifizierten Anwendung "IT-Administrator.exe" an. Process Explorer steht in zwei Versionen zur Verfügung: Procexp.exe für 32-Bit- und Procexp64.exe für 64-Bit-Betriebssysteme.

Nach dem Start der Anwendung sehen wir hier auf den ersten Blick die CPU-Auslastung, die Process-ID (PID), eine Beschreibung, den Namen des Herstellers (wenn verfügbar), Virustotal-Ergebnisse und auf einem Windows-10-System, ob der Control Flow Guard (CFP) aktiv ist. In der Beschreibung der Anwendung haben wir jetzt schon festgestellt, dass die Anwendung "IT-Administrator.exe" nur eine Kopie der Datei "Mfcmapi.exe" ist. Im Kontextmenü der ausgeführten Anwendung können wir jetzt zum Beispiel die Ausführungspriorität der Anwendung verändern, den Prozess beenden (Killen) und zum Beispiel einen Virustotal-Check durchführen.

Besonders hilfreich sind die Detailinformationen der Anwendung. Sie finden diese, indem Sie in dem Kontextmenü der Anwendung auf "Properties" klicken. In den verschiedenen Registerkarten finden sich weitere hilfreiche Informationen. Die Registerkarte "TCP/IP" zum Beispiel zeigt die Netzwerkverbindungen der Anwendung an. Auf der Registerkarte "Services" werden dann zum Beispiel alle registrierten Dienste dieses Prozesses angezeigt.

Für das Beispiel in unserem Artikel könnten wir jetzt die Analyse beenden, da wir das Programm und dessen Autostart-Lokation gefunden haben. Die bisherige Analyse hat aber unsere Neugier geweckt und wir wollen ermitteln, mit welchen anderen Systemen und Prozessen die Anwendung "IT-Administrator.exe" kommuniziert. Für diese Analyse bietet sich TCPView an. Im Gegensatz zu den anderen bisher eingesetzten Tools gibt es TCPView nur in einer Version, die sowohl auf 32 Bit- als auch auf 64 Bit-Systemen lauffähig ist.

TCPView zeigt detailliert alle TCP/UDP-Verbindungen aller auf dem System laufenden Prozesse an. Es werden dann Informationen über die Zieladresse und -port, den Status und den Umfang an gesendeten und empfangenen Paketen und Bytes/s ausgegeben. Klicken Sie mit der rechten Maustaste auf einen Eintrag, können Sie hier den Prozess beenden und die Eigenschaften des Prozesses sehen. Bei Remote-Adressen, die durch die DNS-Namensauflösung aufgelöst wurden, lässt sich auch eine Whois-Anfrage starten, die dann Informationen wie den Eigentümer zu der Domäne anzeigt.

Fazit

Zahlreiche Tools der Sysinternals-Suite erleichtern Ihnen die Aufgabe zu analysieren, wo sich unerwünschte oder fragwürdige Anwendungen im System eingenistet haben, um diese anschließend zu entfernen. Für eine erfolgreiche Analyse müssen Sie kein ausgebildeter IT-Sicherheitsexperte sein und auch nicht teure Spezialsoftware verwenden.

(dr)

Link-Codes

[1] Sysinternals-Suite: https://docs.microsoft.com/en-us/sysinternals/downloads/sysinternals-suite/

[2] Autoruns: https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns/

[3] Process Explorer: https://docs.microsoft.com/en-us/sysinternals/downloads/process-explorer/

[4] TCPView: https://docs.microsoft.com/en-us/sysinternals/downloads/tcpview