E-Mail-Gateway nachrüsten

Wie schon kurz angesprochen, lassen sich mit Hilfe des Plug-in-Systems verschiedene Funktionen auf OPNSense nachrüsten. Unter den knapp 60 aktuell verfügbaren Plug-ins (siehe Tabelle) finden sich zahlreiche kleinere Werkzeuge wie die Gasterweiterungen für VMware und Citrix Xen, die Network-UPS-Tools für die Kommunikation zwischen OPNSense und einer angeschlossenen USV oder die SMART-Tools für die Zustandsüberwachung der in der Firewall verbauten Festplatten.

|

Die OPNSense-Plug-ins |

|

|

Plug-in |

Funktion |

|

benchmarks/iperf |

Connection Tester zum Messen der Netzwerkperformance. |

|

databases/redis |

Die Redis-Datenbank wird unter anderem von rspamd für das effiziente Abspeichern von Daten genutzt. |

|

devel/debug |

Debugging-Tools, im produktiven Betrieb eher selten anzutreffen. |

|

devel/helloworld |

Ein einfaches Beispiel, um mit dem Programmieren von Plug-ins zu starten |

|

dns/bind |

BIND-Server, der sich für DNS-Blacklisten nutzen lässt, um Malware oder Adware zu unterdrücken. |

|

dns/dyndns |

Bietet die Unterstützung diverser DynDNS-Dienste, zum Beispiel für den Betrieb mit privaten IP-Adressen. |

|

dns/rfc2136 |

Dynamic-DNS-Updates für BIND. Clients melden dem Server ihren Hostnamen. |

|

mail/postfix |

Ein SMTP-Mail-Relay, das in Kombination mit anderen Plug-ins Antispam- und Antvirenschutz erlaubt. |

|

mail/rspamd |

Rspamd ist die Antispam-Engine für Postfix, ein sehr schneller Filter. |

|

misc/theme-cicada |

Grau-organgefarbener Theme. |

|

misc/theme-rebellion |

Schwarzfarbener Theme. |

|

misc/theme-tukan |

Blau-weißer Theme. |

|

net/ffr |

FRR ist der Nachfolger von Quagga und wird diesen komplett ersetzen. |

|

net-mgmt/lldpd |

LLDP erlaubt das Auslesen von Switchport-Informationen, sofern vom Switch unterstützt. |

|

net-mgmt/collectd |

Mit CollectD lassen sich Performance-Metriken an einen zentralen Server schicken. |

|

net-mgmt/net-snmp |

Net-SNMP bietet für das alte SNMP-Plug-in auch SNMPv3. |

|

net-mgmt/snmp |

Erlaubt das Abfragen diverser Werte über SNMP. |

|

net-mgmt/telegraf |

Telegraf arbeitet ähnlich wie CollectD und arbeitet gut mit InfluxDB und Grafana zusammen. |

|

net-mgmt/zabbix-agent |

Über den Zabbix-Agenten kann die Firewall von einer zentralen Instanz aus überwacht werden. |

|

net-mgmt/zabbix-proxy |

Der Zabbix-Proxy erlaubt ein dezentrales Monitoring, zum Beispiel für gesamte Kundennetze. |

|

net/arp-scan |

ARP-Scan scannt das locale Netz auf aktive ARP-Adressen und listet sie auf. |

|

net/freeradius |

FreeRADIUS erlaubt den Betrieb eines lokalen Radius-Servers, zum Beispiel zur WLAN-Authentifizierung. |

|

net/ftp-proxy |

Ein FTP-Proxy. |

|

net/haproxy |

Sehr schneller TCP- und HTTP-Proxy beziehungsweise Loadbalancer. |

|

net/igmp-proxy |

Ein IGMP-Proxy-Service. |

|

net/l2tp |

Erlaubt den Betrieb des etwas veralteten L2TP-IPSec. |

|

net/mdns-repeater |

Multicast-DNS funktioniert nur im lokalen Netz, mit diesem Dienst lassen sich die Pakete weiterleiten. |

|

net/pppoe |

Ein PPPoE-Server, der eher selten verwendet wird. |

|

net/pptp |

Der PPTP-Dienst sollte aus Sicherheitsgründen nur im Notfall beziehungsweise übergangsweise verwendet werden. |

|

net/quagga |

Mit Quagga beherrscht die Firewall dynamisches Routing via OSPF oder BGP. |

|

net/relayd |

Relayd ist ein klassischer Loadbalancer. |

|

net/siproxd |

Siproxd erlaubt den Betrieb diverser SIP-Clients im lokalen LAN. |

|

net/shadowsocks |

Ein sicherer Socks5-Proxy. der das Verschleiern von verschlüsselten Verbindungen ermöglicht. |

|

net/upnp |

Der Universal-Plug-and-Play-Service erlaubt das dynamische Updaten von Firewallregeln, ein höchst umstrittener Dienst. |

|

net/wol |

Wake-on-LAN-Service. |

|

net/zerotier |

Zerotier ist ein Cloud-VPN-Dienst. Auf der zentralen Oberfläche lassen sich diverse Systeme über Keys miteinander verbinden. |

|

security/acme-client |

Let's-Encrypt-Client zum dynamischen Erstellen von Zertifikaten. |

|

security/clamav |

Ein kostenloser Virenscanner. |

|

security/intrusion-detection-content-et-pro |

IDS Proofpoint ET Pro Ruleset (benötigt eine aktive Subskription). |

|

security/intrusion-detection-content-pt-open |

IDS PT Research Ruleset (kostenlos, aber nur für die nichtkommerzielle Nutzung). |

|

security/intrusion-detection-content-snort-vrt |

IDS Snort VRT Ruleset (erlaubt die Verwendung der VRT-Regeln von Snort). |

|

security/openconnect |

OpenConnect Client, damit lässt sich OPNSense zum Beispiel mit einer Cisco ASA verbinden. |

|

security/tinc |

Tinc VPN erlaubt das Vermaschen von mehreren Netzen. Dadurch lassen sich komplexe VPN-Szenarien realisieren. |

|

security/tor |

Der Tor-Client erlaubt die Verwendung des TOR-Netzwerks ohne installierten Client. |

|

sysutils/boot-delay |

Ein einfaches Plug-in, das die Startzeit um zehn Sekunden erhöht, was in einigen Problemfällen sehr hilfreich sein kann. |

|

sysutil/lcdproc-sdeclcd |

LCDProc ermöglicht den Einsatz diverser LEDs an den Appliances. |

|

sysutils/monit |

Proaktives Systemmonitoring. |

|

sysutils/node_exporter |

Prometheus-Exporter für ebendieses Monitoringsystem. |

|

sysutils/nut |

Network-UPS-Tools verbinden eine USV an die Firewall. Die NUT-Tools würden kurz vor Auslaufen des Akkus die Firewall kontrolliert stoppen. |

|

sysutils/smart |

SMART-Tools zum Überwachen der lokalen Festplatten. |

|

sysutils/vmware |

VMware-Tools. |

|

sysutils/xen |

Xen Guest Utilities. |

|

www/c-icap |

C-ICAP verbindet den Proxy mit einem Virenscanner. |

|

www/Cache |

Webserver-Cache, um die GUI zu beschleunigen. |

|

www/nginx |

Nginx-HTTP-Server und Reverse-Proxy. Bietet WAF-Funktionen und das Hosten von lokalen Webseiten. |

|

www/web-proxy-sso |

Kerberos-Single-Sign-On für den Proxy. |

|

www/web-proxy-useracl |

Group- und User-ACLs für den Proxy. |

Mit Postfix, rspamd, redis und ClamAV stehen aber auch ausgesprochen mächtige Erweiterungen zur Verfügung. Denn mit der vorgenannten Kombination lässt sich OPNSense mit sehr überschaubarem Aufwand um ein E-Mail-Gateway erweitern. Und das bildet eine gute Grundlage für die Spam-, Phishing- und Virenabwehr auf OPNSense.

Zur Aktivierung installieren Sie aus dem Menü "System / Firmware / Erweiterungen" zunächst die vier Plug-ins os-postfix, os-redis, os-rspamd und os-clamav. Unter "Dienste / ClamAV / Konfiguration" setzen Sie den clamd- und freshclam-Dienst auf "aktiv" und wählen aus, welche Elemente der Virenscanner untersuchen soll. Starten Sie den freshclam-Dienst anschließend über die Diensteverwaltung in der Lobby neu und überprüfen Sie unter "Dienste / ClamAV / Konfiguration / Versionen", ob die Signaturen erfolgreich aktualisiert wurden. In der Zeile "daily" sollte nach Aktualisierung das Datum des aktuellen Tages erscheinen. Beachten Sie, dass OPNSense die Signaturen aus Performance-Gründen in einer Ramdisk hält. Daher müssen diese nach einem Neustart erneut heruntergeladen werden.

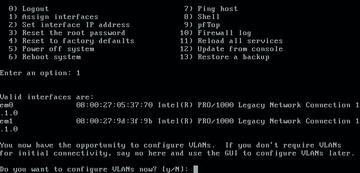

Bild 2: OPNSense unterstützt virtuelle LANs nach dem 802.1Q-Standard, die sich sowohl auf der Konsole (Bild) als auch über die WebGUI konfigurieren lassen.

Bild 2: OPNSense unterstützt virtuelle LANs nach dem 802.1Q-Standard, die sich sowohl auf der Konsole (Bild) als auch über die WebGUI konfigurieren lassen.

Redis ist eine einfache NoSQL-Datenbank, die für einige Features sowie das Caching von rspamd benötigt wird. Sobald Sie Redis in den Plug-in-Einstellungen aktiviert haben, steht auch das vollständige Featureset von rspamd zur Verfügung. Entsprechend aktivieren Sie in der rspamd-Konfiguration den rspamd-Dienst selbst sowie das redis-Plug-in. Zum Abschluss nehmen Sie nun noch die Konfiguration von Postfix vor. Dafür tragen Sie in die vorgesehenen Felder die vom System zu verwaltenden E-Mail-Domains, die vertrauenswürdigen Netze und den System Hostnamen ein. Legen Sie gegebenenfalls noch fest, auf welchen Interfaces der Postfix-Daemon hören soll (Default: Alle Schnittstellen).

Für ausgehende E-Mails können Sie in Postfix optional einen Smarthost-Eintrag mit entsprechenden User Credentials für die SMTP-Authentifizierung definieren. Das ergibt Sinn, wenn Ihre Firewall mit einer dynamischen IP-Adresse an das Internet angeschlossen ist. Postfix versendet ausgehende E-Mails dann über den Smarthost im Internet mit fester IP-Adresse. Vergessen Sie nicht, im Karteireiter "Antispam" der Postfix-Konfiguration noch das rspamd-Plug-in zu aktivieren und die Konfiguration am Schluss auch zu speichern. Legen Sie nun noch eine neue Firewallregel an und erlauben Sie Verbindungen Ihres internen Mailservers auf Port 25 der Firewall. Postfix kann selbstverständlich auch als E-Mail-Relay für eingehende E-Mails arbeiten. In diesem Fall erweitern Sie die Firewall-/SMTP-Regel entsprechend um das WAN-Interface.

Fazit

OPNSense verkürzt den Abstand zu seinen kommerziellen Mitbewerbern stetig. Dank des ausgereiften Plug-in-Systems und einer regen Entwicklerszene mit vielen deutschen Entwicklern dürfte der Einsatz von OPNSense künftig für das Enterprise- und KMU-Umfeld noch attraktiver werden – nicht zuletzt, weil sich mit OPNSense natürlich auch Lizenzkosten einsparen lassen. Für das im Januar 2019 erwartete Release 19.1 hat das OPNSense-Team unter anderem Exportmöglichkeiten per API für den OpenVPN-Client sowie den Umstieg auf FreeBSD 11.2 eingeplant.

(ln)

Link-Codes

[1] OPNSense-Projektseite: https://opnsense.org/

[2] Plug-ins für OPNSense: https://github.com/opnsense/plugins/

[3] UT1 Blacklists: https://dsi.ut-capitole.fr/blacklists/index_en.php/

[4] Shalla's Blacklists: http://www.shallalist.de/

OPNsense-Firewall 18.1 veröffentlicht

Eine neue Version der BSD-basierten Firewall ist erschienen.