Wahl des Betriebsmodus

Vor der Installation von Ciphermail steht die Überlegung, wie Sie das Encryption Gateway in das E-Mail-Routing integrieren wollen. Ciphermail kennt drei verschiedene Betriebsmodi:

Die einfachste Möglichkeit ist die direkte Zustellung. In diesem Szenario wird das Gateway zwischen dem internen Mailserver (etwa Exchange) und dem Internet platziert. Der interne Mailserver routet Nachrichten an externe Empfänger an Ciphermail, das den Ziel-Mailserver mithilfe von MX Lookups identifiziert und die E-Mails entsprechend ausliefert. Umgekehrt nimmt Ciphermail E-Mails für Empfänger der konfigurierten E-Mail-Domains aus dem Internet entgegen und routet die Nachrichten dann an den internen Mailserver weiter.

Die zweite Option: In vielen Unternehmensnetzwerken ist bereits ein E-Mail-Relay oder Frontend-Server vorhanden, zum Beispiel eine Firewall oder ein E-Mail-Relay beim Internetprovider. Ciphermail kommt in diesem Fall zwischen dem internen Mailserver und dem E-Mail-Relay zum Einsatz. Letzteres übernimmt in diesem Fall die Zustellung der Nachrichten per MX Lookup und nimmt E-Mails aus dem Internet entgegen. Ciphermail kann sich dabei per SASL (Simple Authentication and Security Layer) am E-Mail-Relay beziehungsweise Frontend-Server authentifizieren.

Eine dritte Variante findet sich, wenn ein Virenscanner zum Einsatz kommt. In verschlüsselten E-Mails kann naturgemäß keine Virenprüfung durchgeführt werden. Kommt ein Scanserver zum Einsatz, liefert der interne Mailserver seine E-Mails daher zunächst an den Viren-scanner, der sie dann an das Ciphermail-Gateway weiterleitet.

Dieses kümmert sich wiederum um die Zustellung per MX Record oder leitet E-Mails wie oben beschrieben an ein weiteres E-Mail-Relay oder einen Frontend-Server weiter.

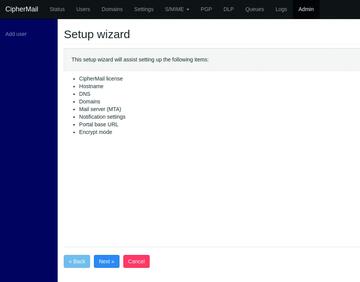

Bild 2: Ciphermail bietet eine Reihe von Wizards, mit denen Grundfunktionen und Verschlüsselung schnell eingerichtet sind.

Bild 2: Ciphermail bietet eine Reihe von Wizards, mit denen Grundfunktionen und Verschlüsselung schnell eingerichtet sind.

Für diesen Workshop haben wir die virtuelle Enterprise-Appliance im internen Netzwerk installiert und als E-Mail-Relay für den internen Mailserver eingetragen. Die E-Mail-Zustellung an externe Empfänger übernimmt in unserem Test-Setup ein Smarthost im Internet. Ciphermail meldet sich per SASL-Authentifizierung am Smarthost an.

Schnelles Setup mit virtueller Appliance

Haben Sie sich entschieden, in welchem Setup Sie Ciphermail betreiben wollen, installieren Sie das Encryption-Gateway an der entsprechenden Position im E-Mail-Fluss. Am schnellsten sind Sie dabei mit der virtuellen Appliance am Start. Die Community Edition steht in einer Version für VMware und Hyper-V auf der Ciphermail-Webseite zum Download bereit [2].

Unternehmen, die eine Professional- oder Enterprise-Lizenz erworben haben, erhalten dagegen ein Login für das Supportportal und können die Enterprise-Version von Ciphermail dort herunterladen. Die virtuelle Appliance für VM- ware (ESX & ESXi ab Version 5, VMware Workstation oder VMware Player) läuft problemlos auch unter Virtualbox beziehungsweise KVM – Ciphermail lässt sich zum Testen also schnell mithilfe eines Desktop-Hypervisors aufsetzen.

Aus Sicherheitsgründen bezieht die virtuelle Appliance nicht automatisch per DHCP eine IP-Adresse. Nach dem Start der VM müssen Sie sich daher zunächst in der Konsole mit dem Benutzernamen und Passwort "sa" einloggen, um die Netzwerkkonfiguration vorzunehmen. Dank eines textbasierten Konfigurationsmenüs gehen diese Schritte leicht von der Hand. Wählen Sie im Menü "Config / Keyboard" zunächst einen deutschen Tastaturtreiber und stellen Sie unter "Config / Timezone" die Zone "Europe/Berlin" ein. Danach wählen Sie "Config / Network" und wählen die angebotene Ethernet-Schnittstelle (in unserem Fall "enp0s17") aus. Entscheiden Sie, ob Ciphermail die Netzwerkkonfiguration per DHCP beziehen soll oder tragen Sie IP-Adresse, Gateway, Netzmaske und Broadcast manuell ein.

Bild 3: PGP-Schlüsselbünde können entweder direkt auf Ciphermail erstellt oder importiert werden. Keyrings mit privatem Schlüssel kennzeichnet Ciphermail mit einem grünen Schloss-Symbol.

Bild 3: PGP-Schlüsselbünde können entweder direkt auf Ciphermail erstellt oder importiert werden. Keyrings mit privatem Schlüssel kennzeichnet Ciphermail mit einem grünen Schloss-Symbol.

Nachdem Sie die Konfiguration per "Apply" aktiviert haben, können Sie sich unter der URL "https://<IP-Adresse>" mit dem Benutzernamen und Passwort "admin" in die Weboberfläche von Ciphermail einloggen. Als erste Amtshandlung sollten Sie unter "Admin / Add Admin" einen personalisierten Admin-User mit den Berechtigungen "ROLE_ADMIN" und

"ROLE_LOGIN" anlegen. Da sich der Default-Admin-User leider nicht deaktivieren lässt, sollten Sie diesem aus Sicherheitsgründen ein langes und komplexes Passwort zuweisen. Ciphermail bietet verschiedene Admin-Rollen an – so können Sie im Bedarfsfall weitere Admins mit beschränkten Rechten hinzufügen.