Gruppenrichtlinien unter Windows Server 2022 (1)

Einfach und effektiv

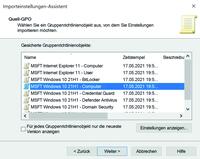

Generell gesagt finden sich keine technischen Neuerungen im Bereich der Gruppenrichtlinien für lokale Installationen von Windows Server 2022. Die GPO-Infrastruktur und die zur Verfügung stehenden Funktionen sind statisch und es gibt keine Entwicklung mehr in diesem Bereich. Innovation und Änderungen entstehen in der Cloud. Dort stellt Microsoft diverse Funktionen zur Verfügung, allerdings nur dann, wenn IT-Verantwortliche den passenden Plan beziehungsweise Vertrag abschließen. Doch noch immer gibt es out of the box in einem reinen Azure AD nichts, was den Client so umfänglich steuert, wie Gruppenrichtlinien es lokal können. Vor diesem Hintergrund werden wir uns um neue beziehungsweise veränderte Ansätze kümmern, die sich in über 20 Jahren Gruppenrichtlinien-Design und -Struktur ergeben haben. Wir besprechen Regeln, die heutzutage – nach vielen Jahren mit GPOs – umgesetzt sein sollten, auch wenn sich daran technisch nichts geändert hat und die Best Practices seit Jahren Gültigkeit haben.

GPOs im Licht von Ransomware

Haben Admins zu Beginn des Active Directory (AD) in den 2000er-Jahren

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.