Angriffe auf Open-Source-Projekte nehmen zu

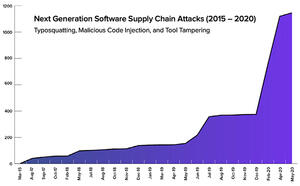

Laut Untersuchungen der Firma Sonatype gab es in den letzten Monaten einen hohen Anstieg an Supply-Chain-Angriffen auf Open-Source-Softwareprojekte. Dem Bericht zufolge wurde in der Zeit zwischen Juli 2019 und Mai 2020 eine Anzahl von 929 Attacken verzeichnet. Im Vergleich dazu soll es in den vier Jahren zwischen Februar 2015 und Juni 2019 nur 216 solcher Angriffe gegeben haben.

Ein Supply-Chain-Angriff erfolgt in der Regel durch das Einfügen von bösartigem Code in eine Code-Dependency oder eine Drittanbieterintegration.

Bei der Attacke Electron-Native-Notify beispielsweise schafften es die Hacker, bösartigen Code in ein Open-Source-Projekt einzufügen, um Kryptowährung von Nutzern zu stehlen.

In einem anderen Fall, wie bei der Octopus-Scanner-Malware , gelang es den Cyberkriminellen, ohne Wissen des Eigentümers, Code in dessen Repository einzuschleusen. Die Malware, die sich als OCS.TXT-Datei tarnte, war in der Lage, die NetBeans-Projektdateien des Nutzers zu identifizieren und bösartigen Payload sowohl in Projektdateien als auch in JAR-Dateien einzubetten.

Anders ist die Vorgehensweise bei Zero-Day-Exploits. Hier nutzen Kriminelle Schwachstellen noch am selben Tag aus, an dem sie bekannt gegeben wurden. Laut dem Bericht von Sonatype reagieren Anbieter von kommerzieller Software immer schneller auf neue Zero-Day-Schwachstellen. Somit sei es keine Überraschung, dass die Supply-Chain-Angriffe auf Open-Source-Projekte stark zugenommen haben.

Report: Open Source immer beliebter und dank DevOps risikoärmer

Während quelloffene Software immer populärer wird, stagniert ihr Sicherheitsniveau. Deshalb rät die dritte Auflage des "State of the Software Supply Chain Report" von Sonatype, Open-Source-Software-Projekte aktiv zu steuern.