Das FreeIPA-Web-Interface

Nach dem Abschließen des Installationsskriptes sollte sich die Login-Seite des Web-Interfaces zeigen und ein Login mit dem IPA-Admin-Namen nebst gewählten Passworts von jedem beliebigen Client aus prinzipiell möglich sein. Allerdings ist die Username-/Passwort-Methode nur für Testzwecke sinnvoll, weil sie lediglich via Basic Authentication von außerhalb des Kerberos-Realm erfolgt. Das ist auch als Fallback-Lösung tauglich, etwa wenn sich der FreeIPA-Admin zum Beispiel von einem Client anmeldet, der nicht zur FreeIPA-Domäne gehört. Für ein Kerberos-Login muss sich der Admin zunächst ein Kerberos-Ticket besorgen, was am schnellsten mit

»kinit admin«

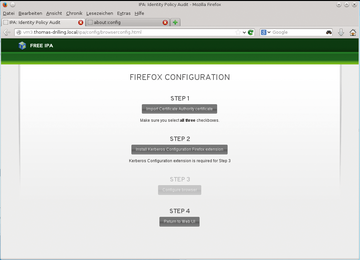

funktioniert: Die benötigten Informationen zum Konfigurieren des Kerberos-Realm in Firefox liefert der Link

»configured«

, der mit einem weiteren Klick auf

»Use Firefox Configuration Page«

die benötigten Konfigurations-Optionen zeigt (

Abbildung 2

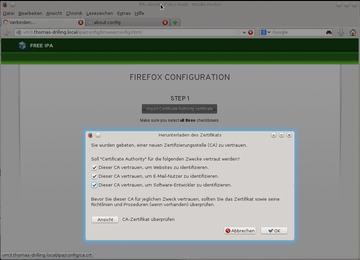

). Hier importiert der Admin zunächst das benötigte Zertifikat (

Abbildung 3

) und installiert dann die Firefox-Kerberos-Extension.

Abbildung 2: Der Firefox-Browser lässt sich für ein Login mit Kerberos-Authentifizierung einrichten.

Abbildung 2: Der Firefox-Browser lässt sich für ein Login mit Kerberos-Authentifizierung einrichten.

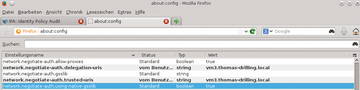

Mit einem Klick auf

»Configure Browser«

sollte es dann gelingen, Firefox automatisch für Kerberos zu konfigurieren. Das funktioniert auch manuell. Hierzu muss der Admin in der Firefox-Konfiguration (

»about:config«

) den Domain-Namen bei

»network.negotiate-auth.trusted-uris«

und

»network.negotiate-auth.delegation-uris«

eintragen sowie

»network.negotiate-auth.using-native-gsslib«

auf "true" setzen (

Abbildung 4

).

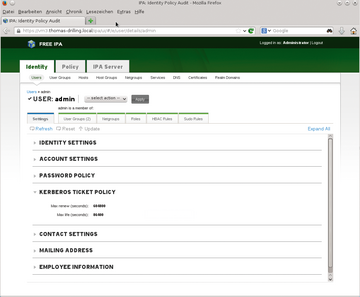

Ab jetzt kann die weitere Konfiguration im Web-Interface erfolgen. Ein Klick auf den

»admin«

-Nutzer zeigt zum Beispiel die Account-Details (

Abbildung 5

).

Danach lässt sich im Reiter

»Identity«

im Menü

»Users«

mit

»Add«

ein neuer Benutzer anlegen. Auf der Kommandozeile geht das mit

»ipa user-add tdrilling --first Thomas -last Drilling«

.

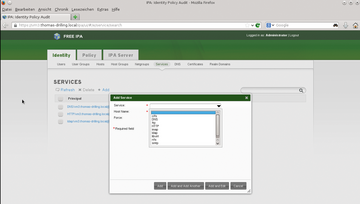

Neue Hosts legt man mit dem Link

»Add«

im Menü

»Identity / Hosts«

an. Ferner lassen sich neben LDAP, DNS und HTTPD unter

»Identity / Services«

innerhalb der FreeIPA-Domäne mit

»Add«

weitere Services unter die Kontrolle von FreeIPA bringen und mit einer Kerberos-Authentifizierung verknüpfen (

Abbildung 6

).

Wie es weiter geht

Fedora-Clients dazu zu bewegen, sich an einer Kerberos-Domäne anzumelden, zusätzlich noch PAM auf den Clients zu konfigurieren und die Home-Verzeichnisse automatisch einzubinden, ist nicht weniger aufwendig als das Aufsetzen des FreeIPA-Servers und deshalb einem künftigen Artikel vorbehalten. Das gilt auch für die Zusammenarbeit mit einem Active Directory.

Es sei aber darauf hingewiesen, dass das FreeIPA-Projekt auch eine Client-Software beinhaltet, die durch Installieren des Paketes

»freeipa-client«

auf den gewünschten Linux/Fedora/Red Hat- oder CentOS-Arbeitsplatz gelangt und analog zum Server mit dem CLI-Tool

»ipa-client-install«

installiert wird. Die damit einhergehende Konfiguration erstreckt sich auf das Anpassen der NSS- und PAM-Subsysteme auf dem Client und der dortigen SSSD-, SSH- und NTP-Konfiguration. Außerdem wird der zuständige Kerberos-Host-Eintrag in der

»/etc/krb5«

gesetzt und das CA-Zertifikat des FreeIPA-Servers übertragen.