Gruppenzwang

Im ersten Schritt teilt der Admin SUMO alle Benutzer mit, die auf die eigene Webanwendung zugreifen dürfen. Wie in den meisten Benutzerverwaltungen erhält auch hier jeder Anwender einen systemweit eindeutigen Benutzernamen und gehört einer oder mehreren Gruppen an. Für die ersten Gehversuche genügt ein einfacher Testbenutzer, der einsam in seiner eigenen Gruppe schmort. Diese erstellt der Administrator über den Menüpunkt

»Console | Users and Groups«

und einen Doppelklick auf

»Groups«

gefolgt von

»Add«

. Die neue Gruppe benötigt lediglich einen Namen, beispielsweise

»kunden«

, sowie optional eine Beschreibung. Nachdem sie per

»OK«

angelegt wurde, kann der Admin den Testbenutzer erstellen und hinzufügen. Dazu doppelklickt er im Fenster hinter

»Console | Users and Groups«

auf

»Users«

und aktiviert

»Add«

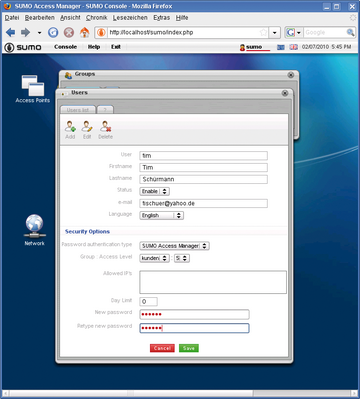

. Es öffnet sich jetzt das ziemlich umfangreiche Formular aus

Abbildung 6

.

Hier vergibt der Administrator einen Benutzernamen (

»User«

), nennt seinen richtigen Vor- und Zunamen, die E-Mail-Adresse und stellt seine Sprache ein. Mangels deutscher Übersetzung dürfte diese in den meisten Fällen

»English«

bleiben. Nur wenn der

»Status«

auf

»Enable«

steht, darf sich der Benutzer später anmelden. Mit welchem Konto beziehungsweise auf welche Weise dies geschieht, bestimmt der

»Password authentication type«

(siehe auch

Kasten "Weitere Anmeldemethoden"

). Soll SUMO die Anmeldedaten verwalten, vergibt der Admin in den untersten beiden Feldern noch ein Passwort.

Weitere Anmeldemethoden

Standardmäßig prüft SUMO bei der Anmeldung eines Benutzers, ob sein Passwort in der hauseigenen Datenbank liegt. Sollen sich die Besucher auch über einen anderen Dienst, etwa mit einem Google-Mail-Account anmelden können, muss der Administrator diesen Weg explizit hinzufügen. Dazu bemüht er den Menüpunkt

»Console | Network«

, doppelklickt auf

»Data Sources«

und aktiviert

»Add«

. Unter

»Data source name«

vergibt er einen beliebigen Bezeichner, zum Beispiel

»Anmeldung per Google Mail«

und wählt dann unter

»Password authentication type«

die gewünschte Autorisierungsmethode – im Beispiel

»Google Mail Accounts«

.

Anschließend bestückt er die Felder im unteren Bereich. Meist verlangt SUMO hier die Zugangsdaten zu einer Datenbank. Nach dem Speichern mit

»Save«

weist der Admin die neue Methode den betroffenen Benutzern zu, indem er ihre Profile öffnet (erreichbar via

»Console | Users and Groups | Users«

, einem Klick auf den Benutzer und dann

»Edit«

) und unter

»Password authentication type«

den entsprechenden Eintrag wählt. Über ihn muss sich der Benutzer dann an der Webanwendung anmelden, eine Wahl lässt ihm die aktuelle SUMO-Version leider nicht.

Jeder Benutzer besitzt bestimmte Rechte. In einem Nachrichtenportal können beispielsweise einige Besucher die Meldungen nur lesen, während andere sie erstellen dürfen. Welche Rechte ein Benutzer besitzt, bestimmt eine Nummer, der so genannte Access Level. Mit welchem Access Level der Benutzer welche Aktionen ausführen darf, verrät

Tabelle 1

. Zusätzlich gibt es noch die spezielle Gruppe

»sumo«

. Ihre Mitglieder dürfen auf alle Ressourcen der anderen Gruppen zugreifen. Mit anderen Worten: Die Gruppe

»sumo«

enthält alle Administratoren. Besitzt eines ihrer Mitglieder zusätzlich den Access Level 5 oder höher, so darf es über die SUMO Console andere Gruppen anlegen, ändern und löschen.

Tabelle 1

Access Level und ihre Bedeutung

|

Access Level |

Bedeutung |

|---|---|

|

1 |

Bislang von SUMO unbenutzt |

|

2 |

Bislang von SUMO unbenutzt |

|

3 |

Benutzer darf eine Ressource nur ansehen |

|

4 |

Benutzer darf eine Ressource ansehen und bearbeiten |

|

5 |

Benutzer darf eine Ressource ansehen, bearbeiten und erstellen |

|

6 |

Bislang von SUMO unbenutzt, Benutzer darf trotzdem eine Ressource ansehen, bearbeiten und erstellen |

|

7 |

Benutzer darf mit der Ressource alles machen (ansehen, editieren, erstellen und löschen) |

Für den neuen Testbenutzer wählt der Administrator unter

»Group : Access Level«

in der linken Ausklappliste zunächst die vorhin erstellte

»kunden«

-Gruppe. Da der Test-User nur lesenden Zugriff auf die Webanwendung erhalten soll, setzt der Admin die rechte Liste auf den Wert

»3«

. Der Testnutzer darf zudem von allen IP-Adressen aus auf die Webseite zugreifen, weshalb das große Feld

»Allowed IP's«

leer bleibt. Andernfalls tippt man hier die IP-Adressen ein, von denen aus eine Verbindung erfolgen darf.

Mittendrin statt nur dabei

Nachdem ein Testbenutzer existiert, wird es Zeit, SUMO in die eigene Webanwendung einzubinden. Dazu ermittelt der Admin zunächst den Speicherort der Datei

»sumo.php«

. Sie liegt direkt im SUMO-Verzeichnis, unter XAMPP lautet der Pfad also

»/opt/lampp/htdocs/sumo/sumo.php«

.

Als Nächstes spürt er die Webseite auf, die SUMO vor fremden Blicken schützen soll. Im Folgenden sei dies

»vertraulich.php«

, die der Einfachheit halber direkt im Document Root des Webservers liegt (unter XAMPP also in

»/opt/lampp/htdocs«

). Analog zu

Listing 2

aktiviert der Administrator in ihr zuerst die Datei

»sumo.php«

.

Listing 2

Beispieldatei vertraulich.php

Mehr ist nicht notwendig. In

Listing 2

blendet die vorletzte Zeile noch eine Logout-Möglichkeit ein. Soll SUMO mehrere (Unter-)Seiten beziehungsweise PHP-Dateien abriegeln, muss jede von ihnen

»sumo.php«

auf die gezeigte Weise einbinden.