Dashboards

Wenn die Datensammlung läuft und Sie die grundlegenden Suchtechniken beherrschen, können Sie verschiedene Events in einer einzigen klickbaren Ansicht aufbereiten. Eine Basis dafür sind die schon erwähnten UI Examples. Dashboards finden sich üblicherweise in

»$SPLUNK_HOME/etc/apps/IhreApplikation/default/data/ui/views/«

. Editieren Sie die XML-Dateien entweder direkt oder im Splunk-Manager.

Die Datei

»dashboard4.xml«

der UI Examples ist ein guter Ausgangspunkt für eigene Entwicklungen. Mit der im Abschnitt über OSSEC beschriebenen Vorgehensweise legen Sie eine neue Anwendung namens

»HolisticInfoSec«

an, kopieren

»dashboard4.xml«

ins Verzeichnis

»$SPLUNK_HOME/etc/apps/ HolisticInfoSec/default/data/ui/views/«

und benennen sie in

»dashboardHolisticInfosec.xml«

um.

Im Allgemeinen sind Drill-Down-Dashboards sehr praktisch, deshalb empfiehlt es sich, die Drill-Down-Option zu verwenden, wann immer möglich. Um ein Dashboard zu editieren, navigieren Sie zu der entsprechenden Anwendung, öffnen das

»Actions«

-Menü und wählen dort

»Edit Dashboard«

(

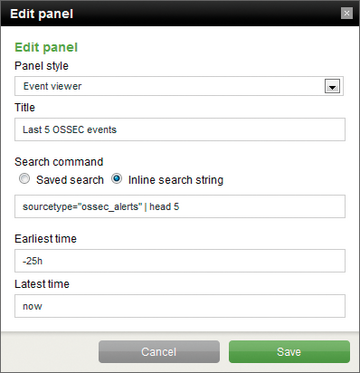

Abbildung 5

).

Wie schon im Abschnitt über die Suche erwähnt, werden Dashboards mit Hilfe von Suchausdrücken aufgebaut. Wer lieber direkt XML-Dateien editiert, muss den Suchausdruck in XML übersetzen. So wird aus dem Ausdruck

sourcetype="ossec_alerts" | head 5

der XML-Code in Listing 1 . Zusätzliche Dashboards können Sie ganz nach den eigenen Wünschen und Vorlieben hinzufügen und konfigurieren. Auch wenn schon eine ganze Reihe von Beispielen mitgeliefert wird, sind die Optionen für die Anpassung von Dashboards auf die eigenen Bedürfnisse gewissermaßen grenzenlos.

Listing 1

XML fürs Dashboard

Alarm

Natürlich kann Splunk nicht nur Daten sammeln und grafisch aufbereiten, sondern auch im Fall des Falles selbst Alarmmeldungen verschicken. Wer zum Beispiel klare Richtlinien fürs eigene Netzwerk hat, kann dabei festlegen, dass kein Rechner auf Port 6667 Pakete entgegennimmt. Ein IRC-Bot, der als Backdoor eingeschleust wurde, könnte so etwas aber versuchen. Die Splunk-Unix-Anwendung kann offene Ports überwachen und mit folgender Abfrage einen solchen Bot finden:

sourcetype="openPorts" 6667

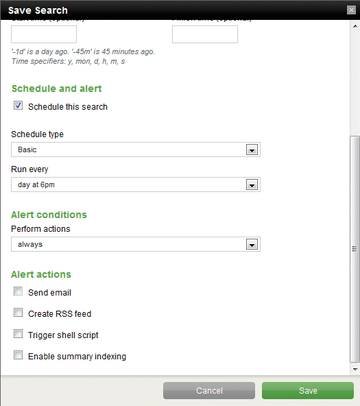

Klicken Sie auf

»Save search«

, dann auf

»Schedule search«

. Wählen Sie ein Intervall, das von einer Minute bis zu einer Woche dauern kann. Wenn Sie die Aktion konfigurieren, die beim Eintreten des Ereignisses ablaufen soll, können Sie beispielsweise wählen, dass Splunk jedes Mal eine Mail verschickt, wenn das Ereignis eintritt, oder kompliziertere Regeln aufstellen (

Abbildung 6

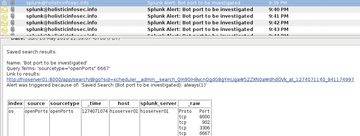

). Die verschickten Mails enthalten den Grund der Benachrichtigung und noch zusätzliche Details zum eingetretenen Event, wenn der Administrator dies konfiguriert hat (

Abbildung 7

).

Abbildung 6: Beim Ausführen einer gespeicherten Suche lassen sich das Intervall und die stattfindenden Aktionen genau konfigurieren.

Abbildung 6: Beim Ausführen einer gespeicherten Suche lassen sich das Intervall und die stattfindenden Aktionen genau konfigurieren.

Abbildung 7: Die per E-Mail verschickten Alarmmeldungen enthalten je nach Konfiguration eine Menge Details.

Abbildung 7: Die per E-Mail verschickten Alarmmeldungen enthalten je nach Konfiguration eine Menge Details.

Zusätzliche Aktionen wie Shellskript-Trigger, die Erzeugung eines RSS-Feed oder Zusammenfassungen kann der Splunk-Admin leicht einrichten.