Das SIEM Prelude

Auftakt zur Analyse

Security-Information-Management-Systeme bestehen im Grunde aus einer Reihe von Agenten, die sicherheitsrelevante Informationen in einem Netzwerk zusammentragen und zur weiteren Verarbeitung an ein zentrales System senden. Dieses zentrale System wird oft als Security-Event-Management-System bezeichnet. Hier besteht dann die Möglichkeit, die gesammelten Daten der Agenten miteinander zu vergleichen, in Beziehung zu setzen und entsprechende Reports zu erstellen. Die freie Software Prelude stellt eine Kombination aus diesen beiden Systemen zur Verfügung. So bietet sie eine Vielzahl von Agenten und ein zentrales Management-System zur Auswertung der eingesammelten Daten.

Ein solches Security-Information- und -Event-Management-System (SIEM) kann dabei helfen, Bedrohungen bereits im Vorfeld zu erkennen, um entsprechend darauf reagieren zu können. Auch für komplexere Cyber-Threat-Intelligence-Systeme können die gesammelten Daten wertvolle Hinweise liefern und bei der frühzeitigen Erkennung potenzieller Angriffe weiterhelfen. Ein weiterer Grund für den Einsatz eines SIEM-Systems sind die teilweise sehr komplexen Anforderungen an die System-Compliance innerhalb bestimmter Industriezweige. Man denke nur an verbreitete Compliance-Standards wie beispielsweise PCI/DSS oder SOX/PCAOB. SIEM-Systeme helfen Firmen dabei, diesen Anforderungen gerecht zu werden.

Die Komplexität moderner IT-Systeme macht es notwendig, dass Agenten auf einer Vielzahl von unterschiedlichen Plattformen und Appliances lauffähig sind. Auch ein Abgleich der Daten von den Agenten muss möglich sein, um potenziell verdächtige Muster erkennen zu können. Hierzu ist es wichtig, dass die von den Agenten eingesammelten Daten in einem einheitlichen Format vorliegen oder zumindest in dieses Format übertragen werden können. Die Normalisierung von Daten ist daher ein wichtiger Faktor von modernen SIEM-Systemen. Prelude [1] macht genau dies.

Zentrale Datenauswertung

Das Framework kann Daten von einer Vielzahl unterschiedlicher Agenten einsammeln, die Daten normalisieren und an zentraler Stelle zusammenführen, dort die Daten korrelieren und analysieren. Als Agenten kann Prelude auf eine Vielzahl von Security-Systemen zurückgreifen, solange die Daten in einem für Prelude verständlichen Format vorliegen.

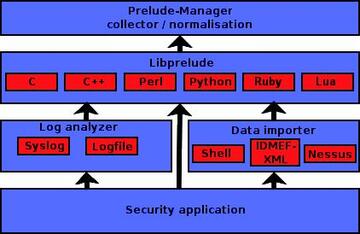

Das Prelude-IDS benötigt die Daten im Intrusion-Detection-Message-Exchange-Format (IDMEF), das in RFC 4765 [2] definiert ist. Von Haus aus bietet Prelude ebenfalls einige Agenten, die klassische System-Logdateien auslesen oder auf die Logs anderer sicherheitsrelevanter Sub-Systeme zurückgreifen können. Die hieraus gewonnenen Daten wandeln die Agenten in IDMEF um, bevor sie zur weiteren Verarbeitung an ein Prelude-Management-System gesendet werden (Bild 1).

Bekannte Subsysteme, die eine direkte Integration mit Prelude erlauben, sind beispielsweise Snort, Samhain, Auditd, Suricata, OSSEC oder Nepenthes. Desweiteren kann Prelude die Logs diverser Hardware-Geräte und Netzwerk-Dienste verarbeiten. Dazu zählen beispielsweise Firewalls, VPN-Gateways, Router und Switche. Jeder dieser Sensoren stellt dem Prelude-Management-System Informationen zur Verfügung – das können Log- oder Audit-Informationen, Meldungen über verdächtige Muster im IP-Verkehr, Nachrichten einer Firewall oder auch Informationen des Windows Registry Monitoring sein.

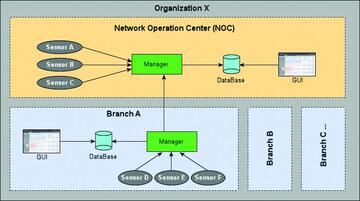

Sämtliche Informationen fließen dabei über gesicherte SSL-Verbindungen zum zentralen Management-System, dem Prelude-Manager. Auch die Prelude-Manager können sich untereinander verbinden und Meldungen austauschen, um so ein noch größeres Einzugsgebiet für sicherheitskritische Meldungen zu erhalten (Bild 2). Dies ist gerade dann interessant, wenn dedizierte Management-Systeme an geographisch unterschiedlichen Standorten zum Einsatz kommen. Aus all diesen Informationen erzeugt Prelude ein gemeinsames Bild und stellt es für weitere Analysen zur Verfügung.

Open Source nur zum Testen

An dieser Stelle sei darauf hingewiesen, dass auf der Prelude-Website zwei Versionen der Software angeboten werden. Die Version "Prelude OSS" ist frei verfügbar, während die Version "Prelude SIEM" einen kostenpflichtigen Support-Vertrag mit der hinter Prelude stehenden Firma CS (Communication & Systems) erfordert. Diese hat im Jahr 2011 das primär von Yoann Vandoorselaere vorangetriebene Prelude-Projekt gekauft und stellt nun neben der schon immer verfügbaren Open-Source-Version auch eine kostenpflichtige Version zur Verfügung. Neben einer besseren Performance bei der Verarbeitung der Daten bietet diese auch eine Reihe zusätzlicher Plug-ins. In der kostenfreien OSS-Version ist es ebenfalls nicht möglich, mehrere Management-Systeme miteinander zu verbinden. Die Empfehlung ist daher ganz klar, die OSS-Variante von Prelude lediglich zur Evaluierung der Software zu verwenden. In kleinen Umgebungen mag der Funktionsumfang und die Performance der OSS-Version ausreichend sein, in großen Enterprise-Umgebungen sollte aber die Prelude-SIEM-Version zum Einsatz kommen. Eine genaue Übersicht darüber, wie sich die beiden Software-Varianten unterscheiden, ist unter [3] zu finden.