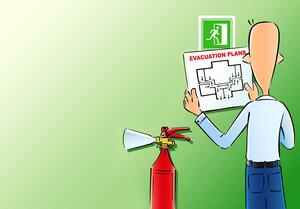

Mit IT-Security-Vorfällen sicher umgehen

Nach Plan

Der Erpressungstrojaner WannaCry hat weltweit Wirkung gezeigt und öffentlichkeitswirksam englische Krankenhäuser, Autowerke in Frankreich und Anzeigesysteme der Deutschen Bahn lahmgelegt. Er hat uns vor Augen geführt, dass Sicherheitslücken in der IT den Betrieb ganzer Organisationen enorm beeinträchtigen können und wie essenziell IT-Security für das reibungslose Funktionieren eines Unternehmens ist. Auch kleinere, deutlich weniger spektakuläre Vorfälle wie der Verlust eines Firmenhandys, der Diebstahl eines Mitarbeiternotebooks oder Phishingmails, die beispielsweise Zulieferrechnungen fälschen, können beträchtlichen Schaden anrichten, wenn Betroffene nicht richtig mit ihnen umgehen.

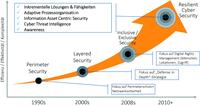

Während IT-Sicherheit in großen Unternehmen und solchen mit sensiblen Produkten meist schon an der Tagesordnung ist und sich dort so genannte Cyber-Defense-Teams oder Security-Operations-Centers um sicherheitsrelevante Vorfälle kümmern, führt sie anderenorts noch ein Schattendasein. Kein Wunder, denn IT-Security ist ein komplexes Thema, das kontinuierliche Aufmerksamkeit fordert und Geld kostet. Für viele – gerade kleine und mittelständische Unternehmen – ist es daher nicht leicht, den richtigen Einstieg zu finden und kontinuierlich dran zu bleiben. Die Zeiten allerdings, in denen Firmen hoffen konnten, zu klein für einen Hackerangriff zu sein, sind angesichts systematisch arbeitender Cyberkrimineller definitiv vorbei.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.