Firewall in der Amazon Cloud

Aus dem Hut gezaubert

Die Elastic

Compute Cloud EC2 von Amazon bietet in erster Linie die Möglichkeit, virtuelle Server zu konfigurieren und in der Cloud zu betreiben

[1]

. Ein solcher

»Server«

kann natürlich auch eine Firewall sein. Prinzipiell kommen hier alle Systeme in Frage, die als Software auf einer virtuellen Plattform betrieben werden können. Noch einfacher ist es natürlich, wenn – wie im Falle der Sophos-UTM-Firewall (früher Astaro Security Gateway) – der Hersteller bereits ein vorkonfektioniertes Amazon Machine Image (AMI) über den AWS-Marketplace zur Verfügung stellt. Doch welche Vorteile bietet nun der Betrieb einer Firewall in der Cloud beziehungsweise die Cloud-Anbindung über die Firewall? Nachfolgend stellen wir die beiden wichtigsten Use-Cases kurz vor.

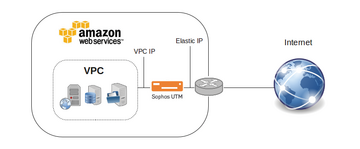

Ein typisches Anwendungsszenario für die Nutzung von AWS-Diensten ist der Betrieb eines oder mehrerer Server, zum Beispiel Webserver oder Terminalserver in der Amazon Cloud, die mit einer eigenen Firewall geschützt werden sollen. In diesem Fall werden die Server im privaten Teil einer Virtual Privte Cloud (VPC) betrieben. Die Firewall-Instanz wird dann mit je einer Schnittstelle mit dem privaten Teil der VPC und mit dem öffentlichen Teil der VPC verbunden. Der öffentliche Teil der VPC bekommt eine offizielle IP-Adresse, sodass die Firewall und damit auch die dahinter stehenden Server aus dem Internet erreichbar sind ( Abbildung 1 ).

Abbildung 1: Mit der Virtual Private Cloud stellt Amazon ein isoliertes Netzwerk zur Verfügung. Hier kann man Server betreiben, die sich sogar mit einer eigenen Firewall schützen lassen.

Abbildung 1: Mit der Virtual Private Cloud stellt Amazon ein isoliertes Netzwerk zur Verfügung. Hier kann man Server betreiben, die sich sogar mit einer eigenen Firewall schützen lassen.

Cloud-Erweiterung fürs lokale Netz

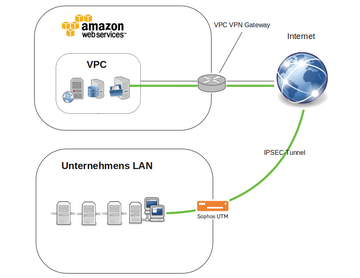

Noch spannender wird es, wenn Serversysteme aus dem LAN in der Amazon Cloud betrieben oder ausgelagert werden sollen. Denn auf diese Weise lässt sich eine lokal installierte Client-Server-Infrastruktur leicht mit zusätzlichen Ressourcen aus dem virtuellen Amazon-Rechenzentrum erweitern. Als Bindeglied fungiert in diesem Fall wiederum eine Sophos-UTM-Firewall, die diesmal allerdings auf der lokalen Seite und nicht in der Cloud installiert wird. Dank des integrierten VPC-Connectors kann eine als lokales Internet-Gateway eingesetzte Sophos-UTM-Firewall eine IPsec-VPN-Verbindung zur Amazon Cloud herstellen und auf diese Weise das lokale Rechenzentrum mit dem virtuellen Rechenzentrum bei Amazon verbinden ( Abbildung 2 ).

Abbildung 2: Per Hardware-VPN lassen sich Ressourcen in der Amazon Cloud so nutzen, als befänden sie sich im eigenen Netzwerk. Die Verbindung wird in unserem Fall über den VPC-Connector einer Sophos-UTM-Firewall hergestellt.

Abbildung 2: Per Hardware-VPN lassen sich Ressourcen in der Amazon Cloud so nutzen, als befänden sie sich im eigenen Netzwerk. Die Verbindung wird in unserem Fall über den VPC-Connector einer Sophos-UTM-Firewall hergestellt.

Der gesamte Vorgang ist für die Benutzer transparent. Dienste der bei Amazon laufenden Server lassen sich also vom LAN aus direkt ansprechen, eventuell erwünschte Beschränkungen für lokale Netze oder Benutzer kann der Administrator natürlich auf der Firewall einstellen. Der Sophos-UTM-VPC-Connector unterstützt das Border Gateway Protocol (BGP). So kann ein redundanter IPsec-Tunnel zwischen Firewall und VPC betrieben werden. Zu beachten ist in diesem Szenario allerdings, dass Amazon für jede angefangene VPN-Verbindungsstunde 0,05 US-Dollar extra berechnet; hinzu kommt noch der obligatorische AWS-Datentransfer. Diese Konstellation bietet Administratoren eine enorme Flexibilität, denn Server- oder Speichersysteme von praktisch beliebiger Größenordnung können über den VPC-Connector

»on the fly«

bereitgestellt werden.

Start mit Amazon Web Services

Um mit der Amazon Cloud arbeiten zu können, müssen Sie zunächst unter https://aws.amazon.com einen AWS-Account einrichten. Für diesen wird zwingend eine Kreditkarte benötigt --ein Account für den Amazon Online Shop reicht also nicht aus. Nachdem Ihr Account eingerichtet wurde, sollten Sie das Konto im nächsten Schritt gleich absichern. Denn wird das Konto von Unbefugten verwendet, entsteht schnell großer Schaden. AWS bietet mit dem Dienst IAM (Identity and Access Management) dafür ein ausgefeiltes Framework, mit dem Benutzer und Gruppen definiert werden können, denen Sie Passwort-Policies und Berechtigungen zuordnen können.