VMs in vSphere 6.5 verschlüsseln

Verschleiert

Mit VMware vSphere 6.5 sind die High-Availability-, Distributed-Resource-Scheduler- und Fault-Tolerance-Funktionen kompatibel mit der internen Verschlüsselung. So ist nunmehr also die komplette vSphere-Umgebung geschützt. Verschlüsselte VMs bieten mehr Sicherheit für besonders heikle Daten oder Serverdienste.

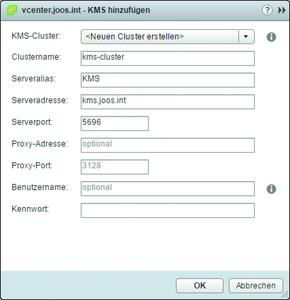

Die VM-Verschlüsselung in vSphere unterstützt KMIP-konforme (Key Management Interoperability Protocol) Key-Management-Server und erfolgt auf Basis der vSphere-Hosts (ESXi). Die Gastmaschinen haben damit also nichts zu tun. Umgesetzt wird die Chiffrierung über Speicherrichtlinien, die auf die VMs angewendet werden. Sie können auf vSphere-Hosts verschlüsselte und unverschlüsselte VMs parallel betreiben. Im Rahmen einer Migration zu vSphere 6.5 lassen sich unverschlüsselte VMs von Vorgängerversionen verschlüsseln.

Die Verschlüsselung findet weitgehend transparent für das Gastbetriebssystem statt. Das heißt, sie lässt sich für nahezu alle Betriebssysteme nutzen, die vSphere 6.5 unterstützt und Sie müssen dort keinerlei diesbezügliche Einstellungen vornehmen.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.