vSphere Trust Authority

Mir kannst du vertrauen

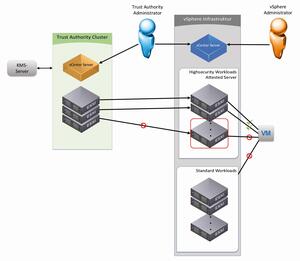

Virtuelle Maschinen waren in vSphere schon vor Version 7 gut geschützt und selbst hier hat VMware mit der neuesten Ausgabe seines Hypervisors noch optimiert. Doch mit vSphere Trust Authority wendet sich der Anbieter der Absicherung der zugrundeliegenden Infrastruktur zu und hat dafür bestehende Funktionen verbessert. Trust Authority (vTA) soll garantieren, dass nur sichere Hosts mit gesicherter Konfiguration in der Lage sind, verschlüsselte VMs zu hosten. Die zentrale Erweiterung besteht darin, dass vSphere nun auch die Hardware betrachtet.

Die vSphere Trust Authority ist ein Framework zur Erhöhung der Sicherheitsstandards in einer vSphere-Infrastruktur und dient zur Absicherung der virtuellen Infrastruktur an sich und der darin tätigen Workloads. Trust Authority ermöglicht dem Administrator, besonders sicherheitsrelevante Workloads auf Hosts zur Verfügung zu stellen, die einen hohen Sicherheitsstandard haben, um einen ungewollten Zugriff zu unterbinden. Es geht dabei nicht um eine Sekt-oder-Selters Strategie: Sie können dediziert auf Basis jeder einzelnen virtuellen Maschine festlegen, ob sie auf einem entsprechend hoch abgesicherten Cluster laufen soll oder auf einem Cluster, der nicht diesen hohen Sicherheitsanforderungen entspricht.

...Der komplette Artikel ist nur für Abonnenten des ADMIN Archiv-Abos verfügbar.